Виресхарк је фактички алат за приступање за неколико мрежних проблема који се разликују од решавања проблема мреже, испитивања сигурносних проблема, прегледа мрежног промета сумњиве апликације, имплементације протокола за отклањање грешака, заједно са сврхом учења мрежног протокола итд.

Пројекат Виресхарк покренут је 1998. Захваљујући добровољном доприносу стручњака за глобално умрежавање, наставља да ажурира нове технологије и стандарде шифрирања. Стога је то далеко један од најбољих алата за анализу пакета, а разне владине агенције, образовни институти и непрофитне организације користе га као стандардни комерцијални алат.

Алат Виресхарк састоји се од богатог скупа функција. Неки од њих су следећи:

- Мултиплатформ: доступан је за Уник, Мац и Виндов системе.

- Хвата пакете са различитих мрежних медија, тј.е., Бежични ЛАН, Етхернет, УСБ, Блуетоотх итд.

- Отвара пакетне датотеке које су ухватили други програми попут Орацле снооп и атмснооп, Нмап, тцпдумп, Мицрософт Нетворк Монитор, СНОРТ и многи други.

- Снима и извози забележене пакетне податке у различитим форматима (ЦСВ, КСМЛ, отворени текст итд.).

- Пружа подршку за опис протокола, укључујући ССЛ, ВПА / ВПА2, ИПсец и многе друге.

- Укључује филтере за хватање и приказ.

Међутим, Виресхарк вас неће упозорити на било какву злонамерну активност. Само ће вам помоћи да прегледате и препознате шта се догађа на вашој мрежи. Штавише, анализираће само мрежни протокол / активности и неће обављати ниједну другу активност попут слања / пресретања пакета.

Овај чланак пружа детаљни водич који започиње са основама (тј.е., филтрирање, мрежни слојеви Виресхарк итд.) и води вас у дубину анализе саобраћаја.

Виресхарк филтери

Виресхарк долази са моћним филтарским механизмима, филтерима за снимање и приказима за уклањање шума са мреже или већ заробљеног саобраћаја. Ови филтери сужавају необвезан саобраћај и приказују само пакете које желите да видите. Ова функција помаже мрежним администраторима да решавају проблеме.

Пре уласка у детаље филтера. У случају да се питате како да ухватите мрежни саобраћај без икаквог филтера, можете притиснути Цтрл + Е или отићи на опцију Снимање на интерфејсу Виресхарк и кликнути на Старт.

Сада, заронимо дубоко у доступне филтере.

Филтер за хватање

Виресхарк пружа подршку у смањењу величине хватања необрађеног пакета омогућавајући вам да користите филтер за хватање. Али он хвата само пакетни промет који се подудара са филтером и занемарује остатак. Ова функција вам помаже да надгледате и анализирате саобраћај одређене апликације која користи мрежу.

Не бркајте овај филтер са приказима. То није филтер за приказ. Овај филтер се појављује у главном прозору који је потребно подесити пре почетка хватања пакета. Штавише, не можете модификовати овај филтер током снимања.

Можете ићи на Цаптуре опцију интерфејса и изаберите Снимање филтера.

Од вас ће се затражити прозор, као што је приказано на снимку. Можете одабрати било који филтер са листе филтера или додати / креирати нови филтер кликом на + дугме.

Примери листе корисних филтера за снимање:

- хост ип_аддресс - снима саобраћај, само између одређене ИП адресе која комуницира

- нет 192.168.0.0/24 - снима саобраћај између опсега ИП адреса / ЦИДР-ова

- лука 53 - снима ДНС саобраћај

- тцп портранге 2051-3502 - снима ТЦП саобраћај из опсега порта 2051-3502

- лука не 22 и не 21 - ухвати сав саобраћај осим ССХ и ФТП

Дисплаи филтер

Филтери за приказ омогућавају вам да сакријете неке пакете од већ заробљеног мрежног промета. Ови филтери се могу додати изнад снимљене листе и могу се модификовати у лету. Сада можете контролисати и сузити пакете на које желите да се концентришете док скривате непотребне пакете.

Можете да додате филтере на траци са алаткама за приказ екрана тачно изнад првог окна који садржи информације о пакетима. Овај филтер се може користити за приказ пакета на основу протокола, изворне ИП адресе, одредишне ИП адресе, портова, вредности и информација поља, поређења између поља и још много тога.

Тако је! Можете да направите комбинацију филтера помоћу логичких оператора као што је ==.!=, ||, && итд.

У наставку су приказани неки примери приказа филтера једног ТЦП протокола и комбинованог филтера:

Мрежни слојеви у Виресхарку

Осим прегледа пакета, Виресхарк представља ОСИ слојеве који помажу у процесу решавања проблема. Виресхарк приказује слојеве обрнутим редоследом, као што су:

- Физички слој

- Слој везе података

- Мрежни слој

- Транспортни слој

- Слој апликације

Имајте на уму да Виресхарк не приказује увек физички слој. Сада ћемо ископати сваки слој да бисмо разумели важан аспект анализе пакета и шта сваки слој представља у Виресхарк-у.

Физички слој

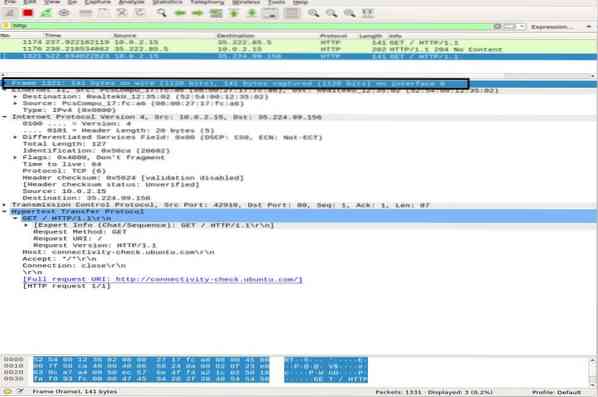

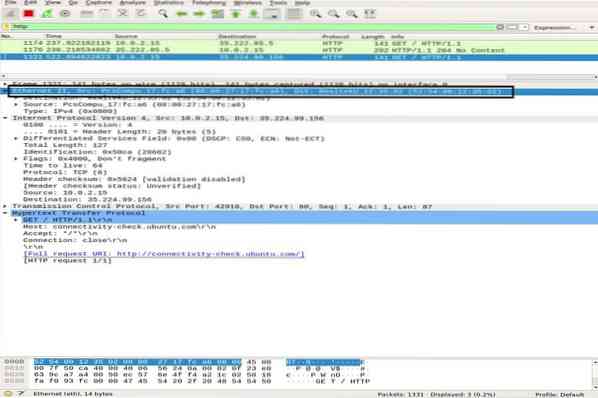

Физички слој, као што је приказано на следећем снимку, представља физички сажетак оквира, као што су информације о хардверу. Као мрежни администратор, обично не извлачите информације из овог слоја.

Слој везе података

Следећи слој везе података садржи адресу изворне и одредишне мрежне картице. Релативно је једноставан јер испоручује само кадар са лаптопа на рутер или следећи суседни кадар у физичком медијуму.

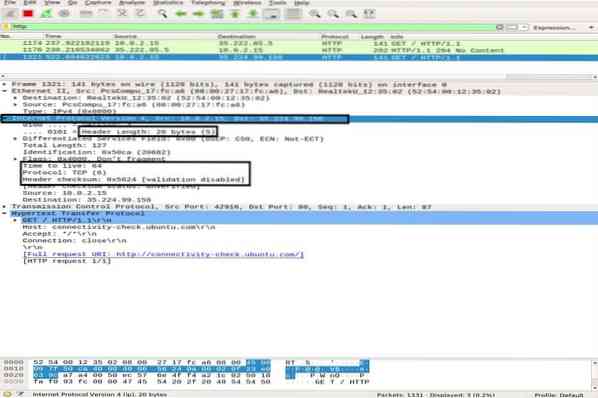

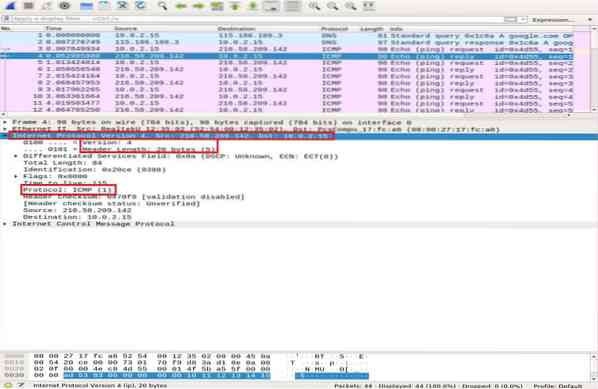

Мрежни слој

Мрежни слој представља изворну и одредишну ИП адресу, ИП верзију, дужину заглавља, укупну дужину пакета и мноштво других информација.

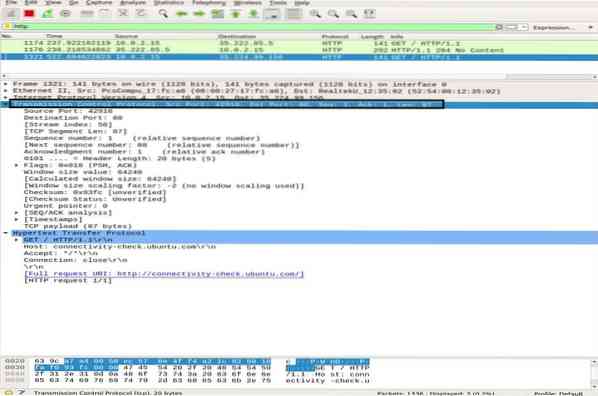

Транспортни слој

У овом слоју Виресхарк приказује информације о транспортном слоју, који се састоји од СРЦ порта, ДСТ порта, дужине заглавља и секвенцијског броја који се мења за сваки пакет.

Слој апликације

У завршном слоју можете видети коју врсту података шаљете преко медија и која се апликација користи, као што су ФТП, ХТТП, ССХ итд.

Анализа саобраћаја

ИЦМП анализа саобраћаја

ИЦМП се користи за извештавање о грешкама и тестирање утврђивањем да ли подаци стижу на предвиђено одредиште на време или не. Услужни програм Пинг користи ИЦМП поруке за тестирање брзине везе између уређаја и извештава колико је потребно пакету да стигне на одредиште, а затим се врати.

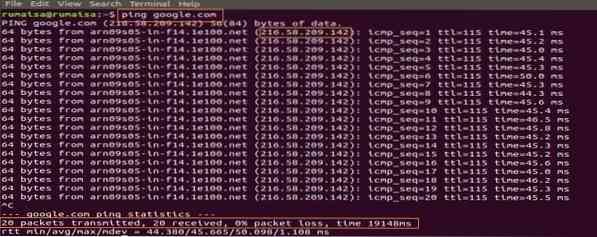

Пинг користи ИЦМП_ецхо_рекуест поруку на уређај на мрежи, а уређај одговара ИЦМП_ецхо_репли поруком. Да бисте ухватили пакете на Виресхарк, покрените функцију Хватање Виресхарка, отворите терминал и покрените следећу команду:

убунту $ убунту: ~ $ пинг гоогле.цомКористите Цтрл + Ц да прекине процес хватања пакета у Виресхарк-у. На снимку испод можете приметити ИЦМП пакет послан = Примљен ИЦМП пакет са 0% губитка пакета.

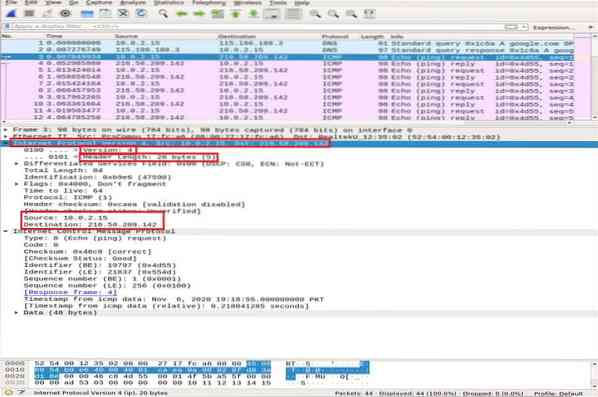

У окну за хватање Виресхарк изаберите први пакет ИЦМП_ецхо_рекуест и посматрајте детаље отварањем средњег окна Виресхарк.

У мрежном слоју можете приметити извор Срц као моју ип_аддресс, док је одредиште Дст ип_аддресс је Гоогле сервера, док ИП слој спомиње протокол као ИЦМП.

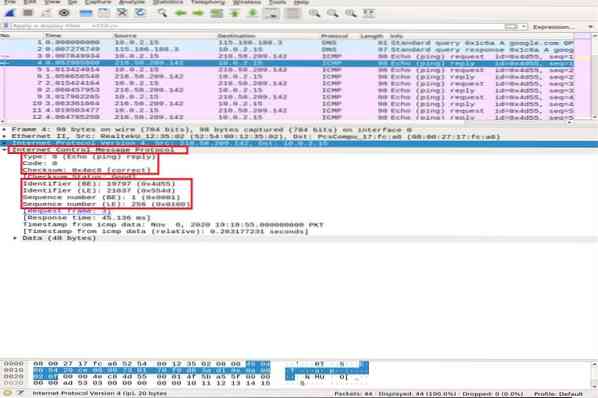

Сада зумирамо детаље о ИЦМП пакету проширивањем Интернет Цонтрол Мессаге Протоцол и декодирамо истакнуте оквире на доњој снимци:

- Тип: 08-битно поље постављено на 8 значи поруку ехо захтева

- Шифра: увек нула за ИЦМП пакете

- контролна сума: 0к46ц8

- Идентификациони број (БЕ): 19797

- Идентификациони број (ЛЕ): 21837

- Редни број (БЕ): 1

- Редни број (ЛЕ): 256

Идентификатор и бројеви секвенци се подударају како би помогли у идентификовању одговора на захтеве за ехо. Слично томе, пре преноса пакета, израчунава се контролна сума и додаје у поље које се упоређује са контролном сумом у примљеном пакету података.

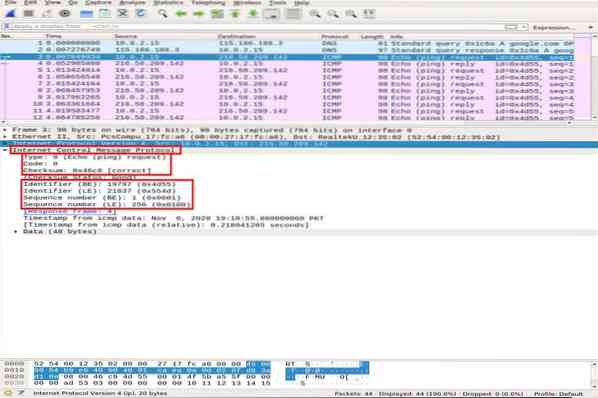

Сада, у пакету одговора ИЦМП, запазите ИПв4 слој. Изворна и одредишна адреса су замењене.

У ИЦМП слоју проверите и упоредите следећа важна поља:

- Тип: 08-битно поље постављено на 0 значи ехо одговор

- Шифра: увек 0 за ИЦМП пакете

- контролна сума: 0к46ц8

- Идентификациони број (БЕ): 19797

- Идентификациони број (ЛЕ): 21837

- Редни број (БЕ): 1

- Редни број (ЛЕ): 256

Можете приметити да ИЦМП одговор понавља исти контролни збир захтева, идентификатор и редни број.

ХТТП анализа саобраћаја

ХТТП је протокол апликативног слоја за пренос хипертекста. Користи га светска мрежа и дефинише правила када ХТТП клијент / сервер преноси / прима ХТТП наредбе. Најчешће коришћене ХТТП методе ае ПОСТ и ГЕТ:

ПОШТА: овај метод се користи за сигурно слање поверљивих података серверу који се не појављују у УРЛ-у.

ДОБИТИ: овај метод се обично користи за преузимање података са траке за адресу са веб сервера.

Пре него што дубље истражимо ХТТП анализу пакета, прво ћемо накратко демонстрирати ТЦП тросмерно руковање у Виресхарку.

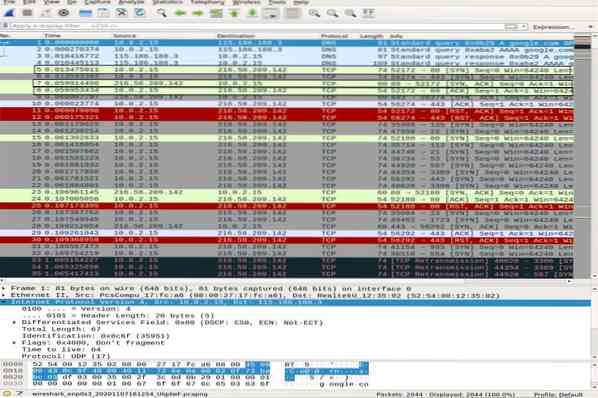

ТЦП руковање у три правца

У тросмерном руковању, клијент започиње везу слањем СИН пакета и примањем СИН-АЦК одговора од сервера, што клијент потврђује. Кориштићемо наредбу Нмап ТЦП цоннецт сцан за илустрацију ТЦП руковања између клијента и сервера.

убунту $ убунту: ~ $ нмап -сТ гоогле.цомУ окну за хватање пакета Виресхарк померите се до врха прозора да бисте приметили разне тросмерне руковања успостављене на основу одређених портова.

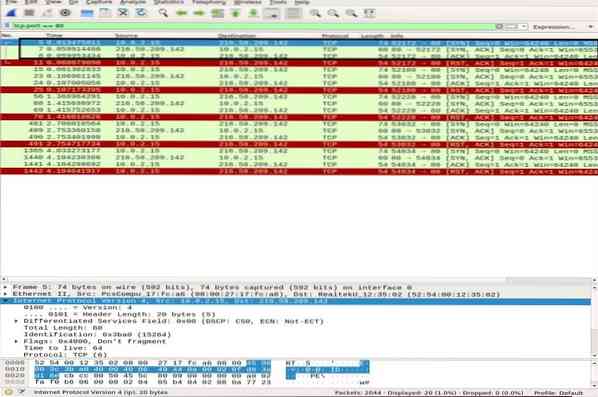

Користити тцп.порт == 80 филтер да бисте видели да ли је веза успостављена преко порта 80. Можете приметити потпуно руковање у три правца, тј.е., СИН, СИН-АЦК, и АЦК, истакнуто на врху снимка, што илуструје поуздану везу.

Анализа ХТТП пакета

За ХТТП анализу пакета идите у прегледач и залепите УРЛ документације за Виресхарк: хттп: // ввв.вафла.цом и преузмите упутство за употребу ПДФ. У међувремену, Виресхарк мора да хвата све пакете.

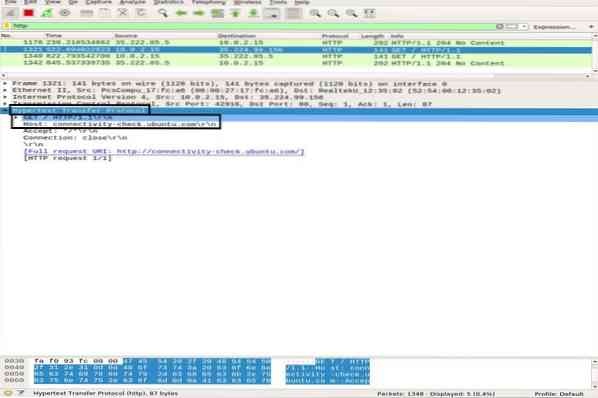

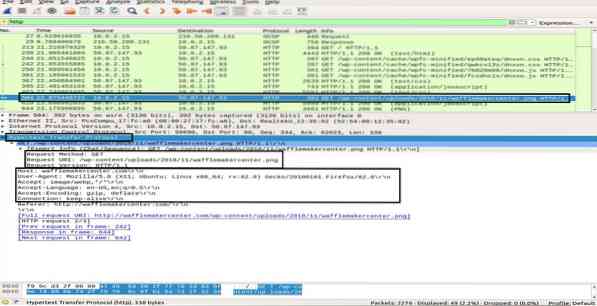

Примените ХТТП филтер и потражите ХТТП ГЕТ захтев који је клијенту послао на сервер. Да бисте видели ХТТП пакет, изаберите га и проширите слој апликације у средњем окну. У захтеву може бити пуно заглавља, овисно о веб локацији и прегледачу. Анализираћемо заглавља која су присутна у нашем захтеву на снимку испод.

- Метод захтева: метода ХТТП захтева је ГЕТ

- Домаћин: идентификује име сервера

- Кориснички агент: обавештава о типу прегледача на страни клијента

- Прихвати, прихвати-кодирај, прихвати језик: обавештава сервер о типу датотеке, прихваћеном кодирању на страни клијента, тј.е., гзип итд., и прихваћени језик

- Контрола предмеморије: показује како се тражене информације кеширају

- Прагма: приказује име колачића и вредности које прегледач држи за веб локацију

- Веза: заглавље које контролише да ли веза остаје отворена након трансакције

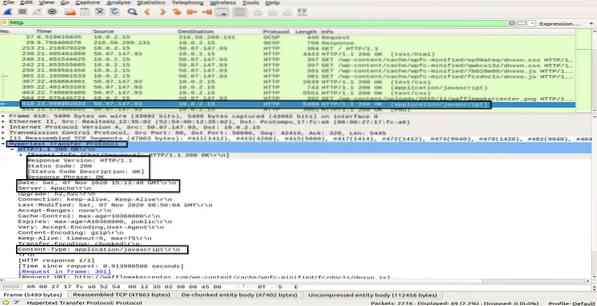

У ХТТП ОК пакет са сервера на клијента, посматрање информација у слоју протокола за пренос хипертекста показује „200 ОК„. Ове информације указују на нормалан успешан пренос. У ХТТП ОК пакету можете да уочите различита заглавља у поређењу са ХТТП ГЕТ пакет. Ова заглавља садрже информације о траженом садржају.

- Верзија одговора: обавештава о ХТТП верзији

- Статусни код, фраза одговора: послао сервер

- Датум: време када је сервер примио ХТТП ГЕТ пакет

- Сервер: детаљи сервера (Нгинк, Апацхе, итд.)

- Тип садржаја: врста садржаја (јсон, ткт / хтмл, итд.)

- Дужина садржаја: укупна дужина садржаја; наша датотека је 39696 бајтова

У овом одељку сте сазнали како функционише ХТТП и шта се дешава кад год затражимо садржај на Интернету.

Закључак

Виресхарк је најпопуларнији и најмоћнији алат за њушкање и анализу мреже. Широко се користи у свакодневним задацима анализе пакета у разним организацијама и институтима. У овом чланку смо проучавали неке теме од Виресхарка од почетника до средњег нивоа у Убунту-у. Научили смо врсту филтера које Виресхарк нуди за анализу пакета. Покрили смо модел мрежног слоја у Виресхарку и извршили детаљну ИЦМП и ХТТП анализу пакета.

Међутим, учење и разумевање различитих аспеката овог алата дуг је напоран пут. Отуда је на располагању мноштво других мрежних предавања и водича који ће вам помоћи око одређених тема Виресхарка. Можете да пратите званични кориснички водич доступан на веб локацији Виресхарк. Штавише, након што сте изградили основно разумевање анализе протокола, саветује се и коришћење алата попут Варониса који вас упућује на потенцијалну претњу, а затим помоћу Виресхарка истражите ради бољег разумевања.

Phenquestions

Phenquestions