Нмап је веома користан. Неке од карактеристика Нмап-а су:

- Нмап је моћан и може се користити за скенирање огромних и огромних мрежа разних машина

- Нмап је преносив на начин који подржава неколико оперативних система као што су ФрееБСД, Виндовс, Мац ОС Кс, НетБСД, Линук и многи други

- Нмап може подржати многе технике за мапирање мреже које укључују откривање ОС-а, механизам за скенирање порта и откривање верзија. Стога је флексибилан

- Нмап је једноставан за употребу јер укључује побољшану функцију и може започети једноставним помињањем „циљног домаћина нмап -в-А“. Обухвата и ГУИ и интерфејс командне линије

- Нмап је веома популаран, јер га свакодневно може преузети стотине до хиљада људи, јер је доступан са различитим ОС-има као што су Редхат Линук, Гентоо и Дебиан Линук, итд.

Кључна сврха Нмапа је да учини Интернет сигурним за кориснике. Такође је доступан бесплатно. У пакету Нмап укључени су неки важни алати који су упинг, нцат, нмап и ндифф. У овом чланку ћемо започети са основним скенирањем циља.

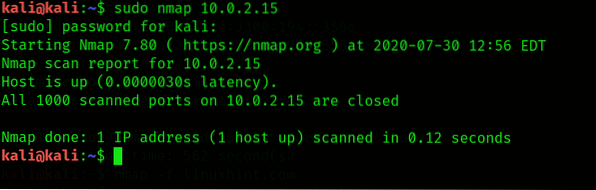

У првом кораку отворите нови терминал и напишите следећу синтаксу: нмап

Примећујући излаз, Нмап може препознати отворене портове, попут УДП или ТЦП, такође може тражити ИП адресе и одредити протокол апликационог слоја. За боље искоришћавање претњи, неопходно је идентификовати различите услуге и отворене луке циља.

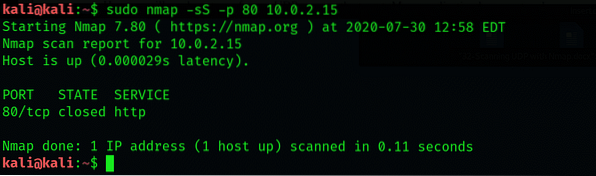

Коришћењем Нмап-а, извођењем скривеног скенирања

На отвореном порту, у почетку, Нмап креира ТЦП тросмерно руковање. Једном када се успостави руковање, размењују се све поруке. Развојем таквог система постаћемо познати циљу. Стога се врши стелт скенирање док се користи Нмап. Неће створити потпуно ТЦП руковање. У овом процесу, нападачки уређај прво превари циљ када се ТЦП СИН пакет пошаље на одређени порт ако је отворен. У другом кораку пакет се враћа натраг на нападачки уређај. Напокон, нападач шаље ТЦП РСТ пакет за ресетовање везе на циљу.

Погледајмо пример у којем ћемо испитати порт 80 на Метасплоитабле ВМ-у са Нмап-ом користећи стеалтх скенирање. Оператор -с се користи за скривено скенирање, а оператер -п користи се за скенирање одређеног порта. Извршава се следећа нмап наредба:

$ судо нмап -сС, -п 80 10.0.2.15

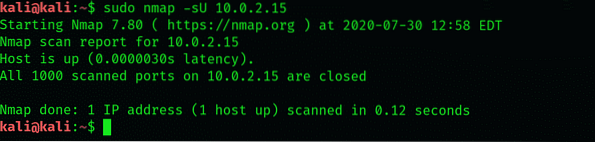

Коришћењем Нмап-а, скенирањем УДП портова

Овде ћемо видети како да извршимо УДП скенирање на циљу. Многи протоколи апликационог слоја имају УДП као транспортни протокол. Оператор -сУ се користи за извршавање скенирања УДП порта на одређеном циљу. То се може постићи коришћењем следеће синтаксе:

$ судо нмап -сУ 10.0.2.15

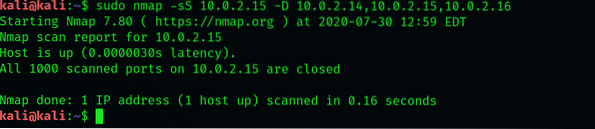

Детекција се избегава помоћу Нмап-а

ИП адресе су укључене у заглавље пакета када се пакет шаље са једног уређаја на други. Слично томе, изворне ИП адресе су укључене у све пакете током обављања мрежног скенирања на циљу. Нмап такође користи варалице које ће преварити мету на начин да се чини да потиче из више извора ИП адреса уместо из једне. За варалице се користи оператор -Д заједно са насумичним ИП адресама.

Овде ћемо узети пример. Претпоставимо да желимо да скенирамо 10.10.10.100 ИП адреса, тада ћемо поставити три мамца попут 10.10.10.14, 10.10.10.15, 10.10.10.19. За ово се користи следећа команда:

$ судо нмап -сС 10.0.2.15 -Д 10.0.2.14, 10.0.2.15, 10.0.2.16

Из горњег излаза приметили смо да пакети имају варалице и да се изворне ИП адресе користе током скенирања порта на циљу.

Заштитни зидови се избегавају помоћу Нмап-а

Многе организације или предузећа садрже софтвер заштитног зида на својој мрежној инфраструктури. Заштитни зидови ће зауставити мрежно скенирање, што ће постати изазов за тестере пенетрације. Неколико оператора се користи у Нмап-у за избегавање заштитног зида:

-ф (за фрагментирање пакета)

-мту (користи се за одређивање прилагођене максималне јединице преноса)

-Д РНД: (10 за стварање десет случајних мамаца)

-соурце-порт (користи се за лажирање изворног порта)

Закључак:

У овом чланку показао сам вам како да извршите УДП скенирање помоћу Нмап алата у Кали Линук 2020. Такође сам објаснио све детаље и потребне кључне речи коришћене у алату Нмап.

Phenquestions

Phenquestions