Људи су најбољи ресурс и крајња тачка сигурносних рањивости икада. Социјални инжењеринг је врста напада усмјереног на људско понашање манипулисањем и поигравањем с њиховим повјерењем, с циљем стјецања повјерљивих информација, као што су банкарски рачун, друштвени медији, е-пошта, чак и приступ циљном рачунару. Ниједан систем није сигуран, јер је систем направљен од људи.Најчешћи вектор напада који користи нападе социјалног инжењеринга је ширење крађе идентитета путем нежељене поште. Они циљају жртву која има финансијски рачун као што су подаци о банкама или кредитним картицама.

Напади социјалног инжењеринга не упадају директно у систем, већ се користи људска социјална интеракција и нападач се директно обрачунава са жртвом.

Да ли се сећаш Кевин Митницк? Легенда о социјалном инжењерству старе ере. У већини својих метода напада знао је преварити жртве да верују да он има системску власт. Можда сте видели његов демо демо видео Социал Енгинееринг Аттацк на ИоуТубе-у. Погледај!

У овом посту ћу вам показати једноставан сценарио како применити Аттацк Социал Енгинееринг у свакодневном животу. То је тако лако, само пажљиво пратите упутства. Јасно ћу објаснити сценарио.

Социал Енгинееринг Аттацк за добијање приступа е-пошти

Циљ: Добијање података о акредитиву за е-пошту

Нападач: Ја

Циљ: Мој пријатељ. (Стварно? да)

Уређај: Рачунар или лаптоп који ради под системом Кали Линук. И мој мобилни телефон!

Животна средина: Канцеларија (на послу)

Оруђе: Алати за социјални инжењеринг (СЕТ)

Дакле, на основу горњег сценарија можете да замислите да нам чак није потребан ни жртвин уређај, користио сам свој лаптоп и телефон. Потребна ми је само његова глава и поверење, а такође и глупост! Јер, знате, људска глупост се озбиљно не може закрпати!

У овом случају прво ћемо подесити пхисхинг страницу за пријаву Гмаил налога у мом Кали Линуку и користити свој телефон као окидач. Зашто сам користио телефон? Објаснићу у наставку, касније.

Срећом нећемо инсталирати ниједан алат, наша Кали Линук машина има унапред инсталиран СЕТ (Тоол оф Социал Енгинееринг Тоолкит), то је све што нам треба. О да, ако не знате шта је СЕТ, даћу вам позадину овог приручника.

Приручник за социјални инжењеринг је дизајн за извођење теста продирања на људску страну. КОМПЛЕТ (кратко) развио је оснивач ТрустедСец (хттпс: // ввв.трустедсец.цом / социал-енгинеер-тоолкит-сет /), који је написан на Питхону и отворен је.

У реду, то је било довољно, хајде да вежбамо. Пре него што извршимо напад социјалног инжењеринга, прво морамо да поставимо нашу пхисинг страницу. Ево, седим за својим столом, мој рачунар (покренут Кали Линук) повезан је на Интернет истом Ви-Фи мрежом као и мој мобилни телефон (користим андроид).

КОРАК 1. ПОСТАВИТЕ СТРАНИЦУ ПХИСИНГА

Сетоолкит користи интерфејс командне линије, па не очекујте овде „клик-клик“. Отворите терминал и укуцајте:

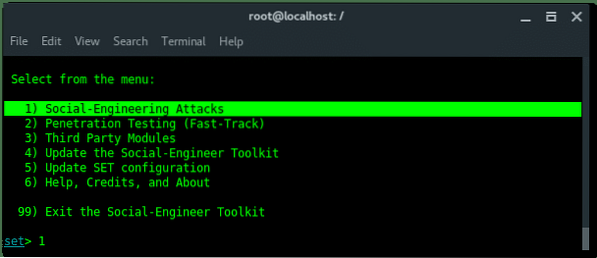

~ # сетоолкитВидећете страницу добродошлице на врху, а опције напада на дну, требало би да видите нешто слично.

Да, наравно, наступићемо Напади на социјални инжењеринг, па одаберите број 1 и притисните ЕНТЕР.

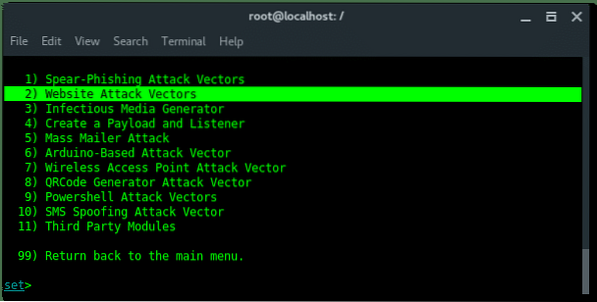

А онда ће вам се приказати следеће опције и изаберите број 2. Вектори напада веб страница. Хит ЕНТЕР.

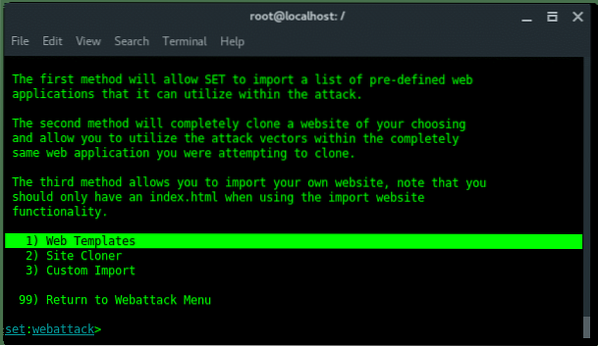

Даље, бирамо број 3. Метода напада акредитивним харвестером. Хит Ентер.

Даље опције су уже, СЕТ има унапред форматирану пхисинг страницу популарних веб локација, попут Гоогле-а, Иахоо-а, Твиттер-а и Фацебоок-а. Сада одаберите број 1. Веб предлошци.

Јер, мој Кали Линук ПЦ и мој мобилни телефон били су у истој Ви-Фи мрежи, па само унесите нападача (мој ПЦ) локална ИП адреса. И погодио ЕНТЕР.

ПС: Да бисте проверили ИП адресу уређаја, откуцајте: 'ифцонфиг'

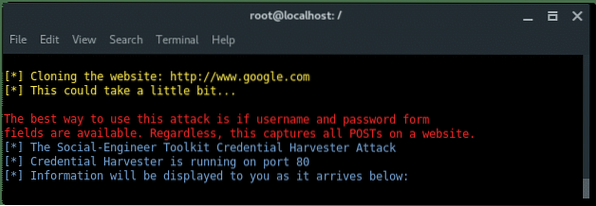

До сада смо поставили нашу методу и ИП адресу слушаоца. У овој опцији наведени су унапред дефинисани шаблони за веб пхисинг, као што сам горе поменуо. Зато што смо циљали страницу Гоогле налога, па бирамо број 2. Гоогле. Хит ЕНТЕР.

тхе

тхе

Сада СЕТ покреће мој Кали Линук веб сервер на порту 80, са лажном страницом за пријаву на Гоогле налог. Наше подешавање је завршено. Сада сам спреман да уђем у собу пријатеља и пријавим се на ову пхисхинг страницу помоћу мог мобилног телефона.

КОРАК 2. ЛОВ ЖРТВЕ

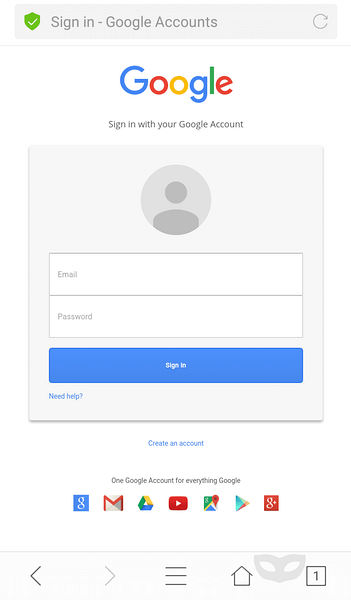

Разлог зашто користим мобилни телефон (андроид)? Погледајмо како се страница приказала у мом уграђеном андроид прегледачу. Дакле, приступам свом веб серверу Кали Линук 192.168.43.99 у прегледачу. И ево странице:

Видите? Изгледа тако стварно, на њему се не приказују сигурносни проблеми. Трака за УРЛ приказује наслов уместо саме УРЛ адресе. Знамо да ће глупи ово препознати као оригиналну Гоогле страницу.

Дакле, доносим свој мобилни телефон, улазим у свог пријатеља и разговарам с њим као да се нисам успео пријавити на Гоогле и понашам се ако се питам да ли је Гоогле пао или погрешио. Дајем свој телефон и молим га да се покуша пријавити помоћу свог налога. Не верује мојим речима и одмах почиње да уноси податке о свом налогу као да се овде ништа лоше неће десити. Хаха.

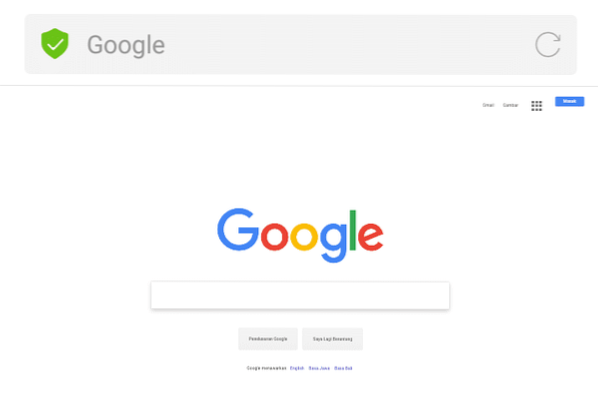

Већ је откуцао све потребне обрасце и допустио сам да кликнем на Пријавите се дугме. Кликнем на дугме ... Сад се учитава ... А онда смо добили главну страницу Гоогле претраживача попут ове.

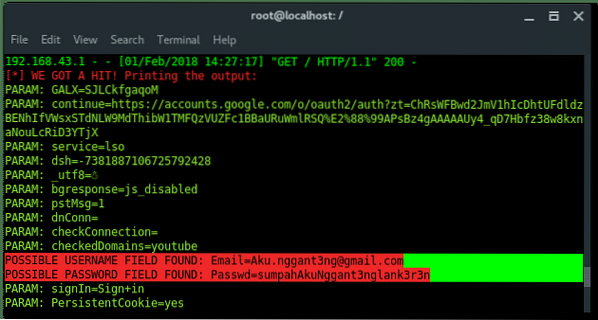

ПС: Једном када жртва кликне на Пријавите се дугме, он ће послати информације за потврду аутентичности на наш уређај за преслушавање и они се евидентирају.

Ништа се не дешава, кажем му Пријавите се дугме још увек постоји, али нисте успели да се пријавите. А онда поново отварам пхисинг страницу, док нам долази још један пријатељ ове глупости. Не, имамо још једну жртву.

Док не прекинем говор, вратим се за свој сто и проверим евиденцију свог СЕТ-а. И ево нас,

Гоццха ... ја те присиљавам!!!

У закључку

Нисам добар у причању прича (то је поента), да сумирамо досадашњи напад, кораци су:

- Отвори 'сетоолкит'

- Изаберите 1) Напади на социјални инжењеринг

- Изаберите 2) Вектори напада веб локација

- Изаберите 3) Метода напада акредитивним харвестером

- Изаберите 1) Веб предлошци

- Унесите ИП адреса

- Изаберите Гоогле

- Срећан лов ^ _ ^

Phenquestions

Phenquestions