Шта је испитивање пенетрације мреже?

Застарјели код, додавање функција, погрешне конфигурације или развој иновативних увредљивих метода могу резултирати „слабостима“ које злонамјерни код искориштава за добијање приступа или извршавање радње на удаљеном (или локалном) циљу. Те „слабости“ називају се „рањивостима“ или „сигурносним рупама“.

Тестирање продора или тест оловке је радња ревизије циља (сервера, веб странице, мобилног телефона итд.) Како би се сазнале сигурносне рупе које омогућавају нападачу да продре у циљни уређај, да пресретне комуникацију или крши подразумевану приватност или сигурност.

Главни разлог због којег сви ажурирамо свој оперативни систем (оперативни систем) и софтвер је спречавање „развоја“ рањивости као резултат старог кода.

Неки примери сигурносних рупа могу укључивати снагу лозинке, покушаје пријаве, изложене скл табеле итд. Ова култна рањивост за Мицрософт Индек Сервер искориштава међуспремник унутар Виндовс ДЛЛ-овог кода датотеке омогућавајући даљинско извршавање кода злонамерним кодовима попут ЦодеРед црв, дизајниран попут осталих црва да искористи овај део погрешног кода.

Рањивости и рупе у безбедности појављују се свакодневно или недељно у многим оперативним системима који су ОпенБСД изузетак, а Мицрософт Виндовс правило, зато је тестирање продора међу главним задацима било којег сисадмина или дотичног корисника.

Испитивање пенетрације Популарни алати

Нмап: Нмап (Нетворк Маппер) познат као Сисадмин Свисс Арми Книфе, је вероватно најважнији и основни алат за ревизију мреже и безбедности. Нмап је скенер портова способан за процену идентитета циљног ОС-а (отисак стопала) и софтверског преслушавања иза портова. Садржи пакет додатака који омогућава тестирање продора кроз грубу силу, рањивости итд. Можете видети 30 примера Нмап на хттпс: // линукхинт.цом / 30_нмап_екамплес /.

ГСМ / ОпенВас: ГреенБоне Сецурити Манагер или ОпенВас је бесплатна Нессус Сецурити Сцаннер или верзија заједнице. То је врло потпун и пријазан кориснички скенер који се лако користи за идентификовање рањивости, грешака у конфигурацији и сигурносних рупа уопште на циљевима. Иако је Нмап способан да пронађе рањивости, потребна је ажурирана доступност додатака и одређена способност корисника. ОпенВас има интуитиван веб интерфејс, али Нмап остаје обавезан алат за сваког мрежног администратора.

Метасплоит: Главна функционалност Метасплоита је извршавање експлоатација против рањивих циљева, али Метасплоит се може користити за тражење сигурносних рупа или за њихово потврђивање. Поред тога, резултати скенирања које покрећу Нмап, ОпенВас и други сигурносни скенери могу се увести у Метасплоит ради експлоатације.

Ово су само 3 примера огромне листе безбедносних алата. Препоручује се свима који су заинтересовани за сигурност да то задрже Врх листе алата за мрежну безбедност као главни извор хаковања или сигурносних алата.

Пример испитивања пенетрације Нмап:

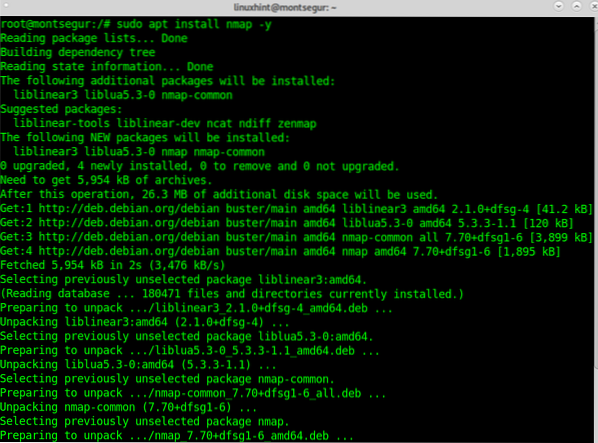

Да започнемо са покретањем Дебиан система:

# апт инсталирај нмап -и

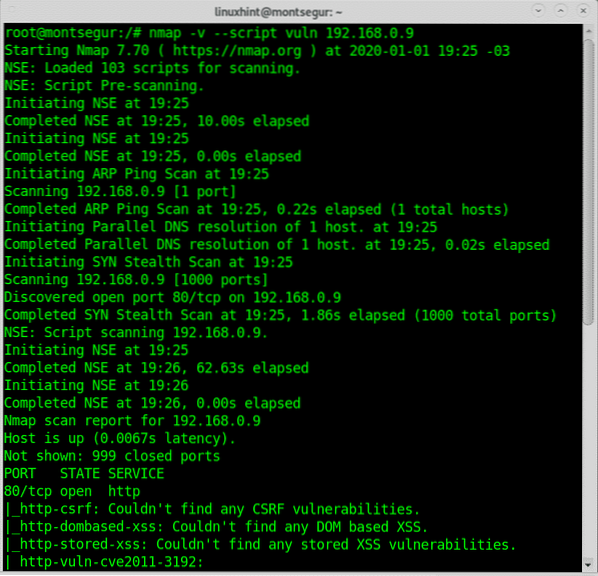

Једном инсталиран, први корак да испробате Нмап за тестирање пенетрације у овом упутству је провера рањивости помоћу вулн додатак укључен у Нмап НСЕ (Нмап Сцриптинг Енгине). Синтакса за покретање Нмап-а са овом додатком је:

# нмап -в --скрипта вулнУ мом случају ћу покренути:

# нмап -в --скрипт вулн 192.168.0.9

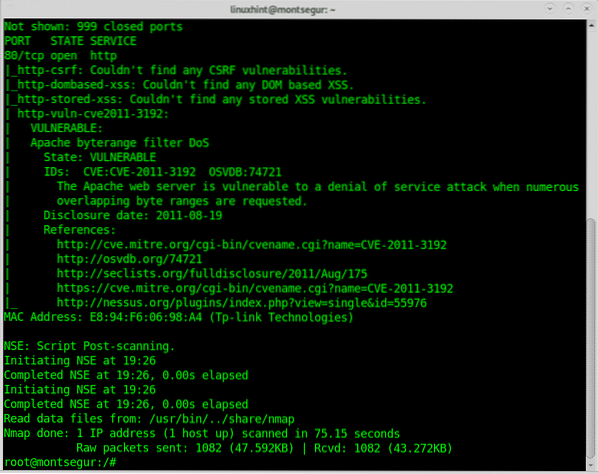

Испод ћете видети да је Нмап пронашао рањивост која излаже циљани уређај нападима ускраћивања услуге.

Излаз нуди везе до референци на рањивост, у овом случају могу пронаћи детаљне информације о томе хттпс: // нвд.нист.гов / вулн / детаљ / ЦВЕ-2011-3192.

Следећи пример приказује извршавање теста оловке помоћу ОпенВас-а, на крају овог упутства можете пронаћи водиче са додатним примерима са Нмап-ом.

Пример испитивања пенетрације Опенвас:

За почетак ОпенВас преузмите Греенбоне Цоммунити Едитион са хттпс: // дл.греенбоне.нет / довнлоад / ВМ / гсм-це-6.0.0.исо да га подесите помоћу ВиртуалБок-а.

Ако су вам потребна упутства за подешавање ВиртуалБок-а на Дебиану, прочитајте хттпс: // линукхинт.цом / инсталл_виртуалбок6_дебиан10 / и вратите се одмах по завршетку инсталације пре подешавања гостујућег или виртуелног ОС-а.

На ВиртуалБоку следите упутства

Изаберите следеће опције у чаробњаку за ВиртуалБок ручно путем „Ново“:

- Тип: Линук

- Верзија: Остали Линук (64-битни)

- Меморија: 4096 МБ

- Тврди диск: 18 ГБ

- ЦПУ: 2

Сада креирајте нови чврсти диск за виртуелну машину.

Водите рачуна да мрежна веза ради изнутра и споља и изнутра: систему је потребан приступ Интернету за подешавање. Да бисте користили веб интерфејс система, потребно је да приступите систему одакле ради ваш веб прегледач.

Аудио, УСБ и дискете треба онемогућити.

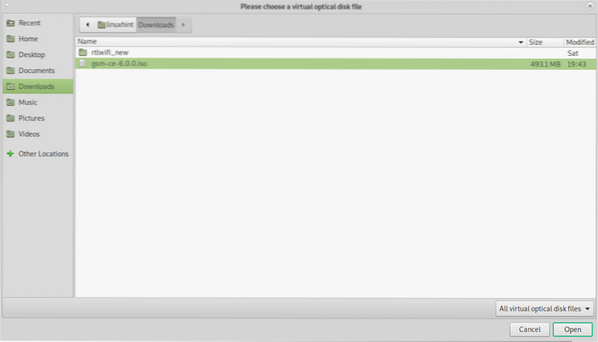

Сада кликните на Старт и кликните на икону директоријума да бисте изабрали преузету исо слику као медиј за ЦД погон и покренули виртуелну машину као што је приказано на сликама екрана испод:

Потражите директоријум који садржи ИСО, изаберите га и притисните Отвори.

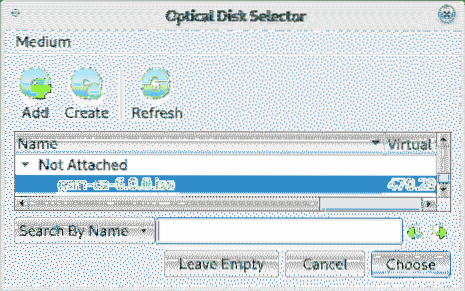

Изаберите ИСО слику и притисните Изаберите.

Притисните Почетак за покретање ГСМ програма за инсталирање.

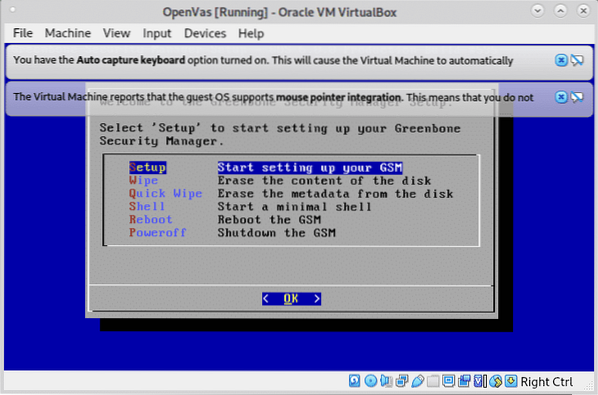

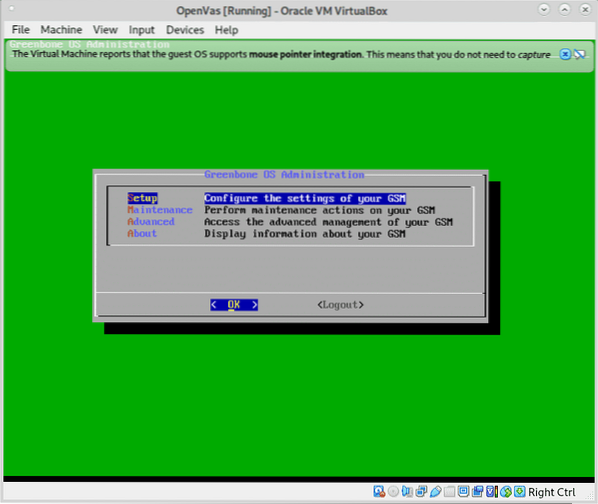

Једном покренуто и покренуто, изаберите Подесити и притисните У реду наставиће се.

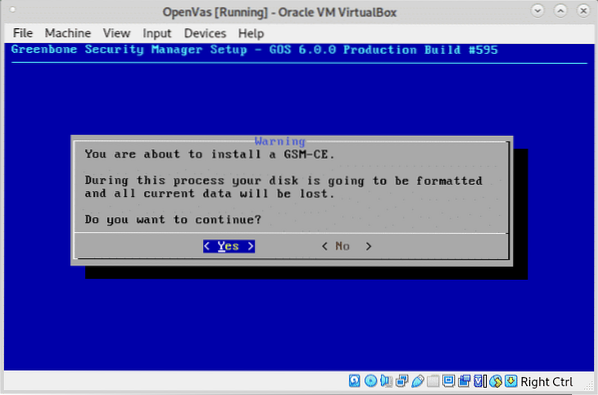

На следећем екрану притисните на ДА наставиће се.

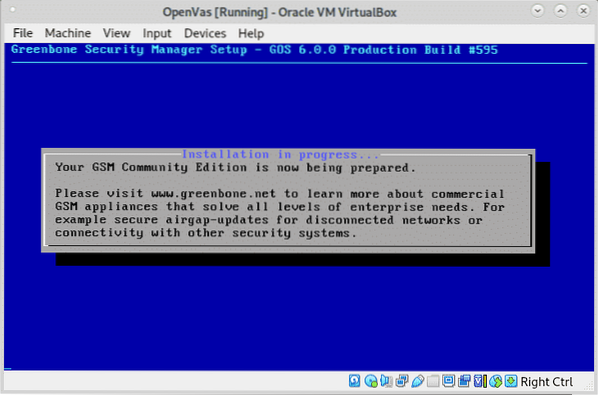

Допустите инсталатеру да припреми ваше окружење:

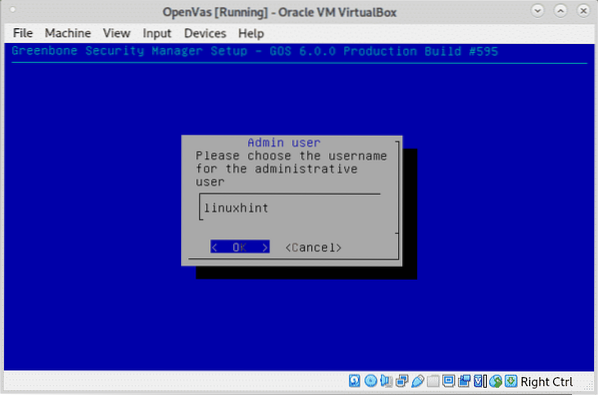

Када се затражи дефинишите корисничко име као што је приказано на доњој слици, можете да оставите подразумевано админ корисник.

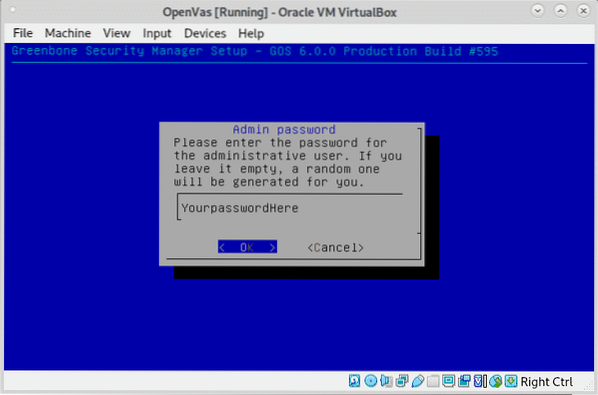

Поставите лозинку и притисните У реду наставиће се.

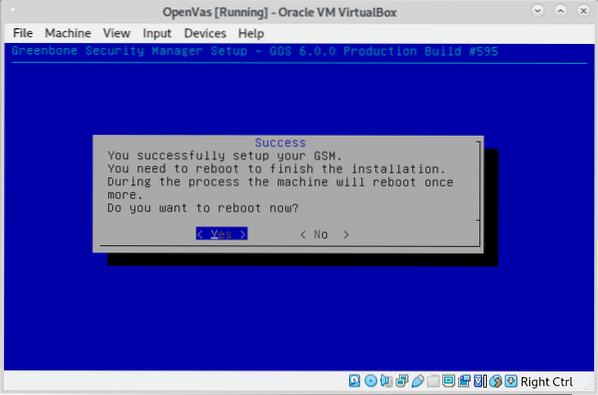

Када се затражи поновно покретање притисните ДА.

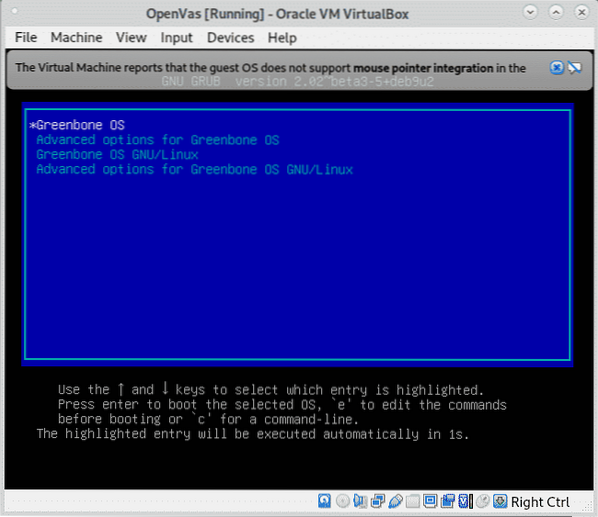

Приликом избора боот Греенбоне ОС притиском ЕНТЕР.

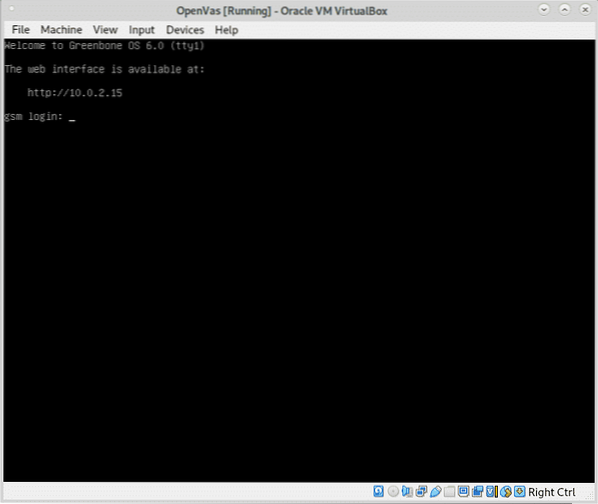

Када се први пут покрећете након инсталације, немојте се пријављивати, систем ће завршити инсталацију и аутоматски ће се поново покренути, а затим ћете видети следећи екран:

Требали бисте бити сигурни да је вашем виртуелном уређају могуће приступити са вашег хост уређаја, у мом случају сам променио мрежну конфигурацију ВиртуалБок из НАТ у Бридге, а затим сам поново покренуо систем и то је функционисало.

Белешка: Извор и упутства за исправке и додатне програме за виртуелизацију на хттпс: // ввв.греенбоне.нет / ср / инсталл_усе_гце /.

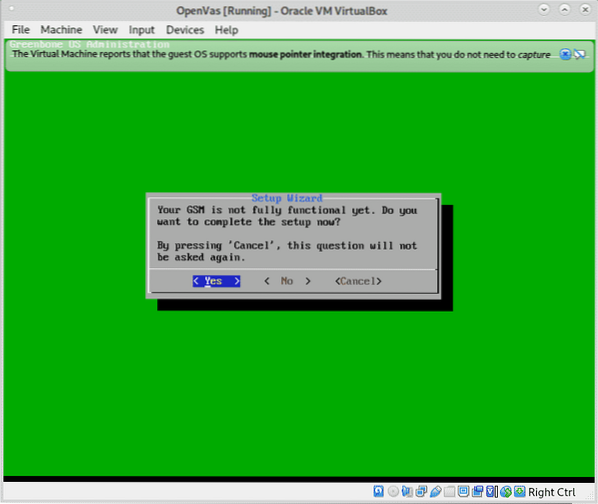

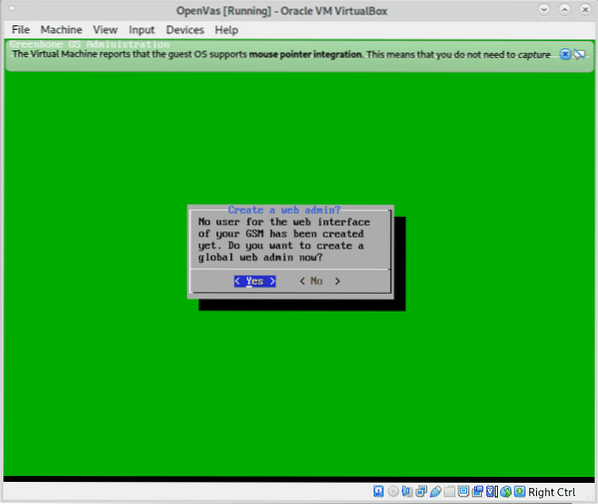

Једном када се пријавите и видећете екран испод, притисните ДА наставиће се.

Да бисте креирали корисника за веб интерфејс, притисните ДА поново да наставимо како је приказано на слици испод:

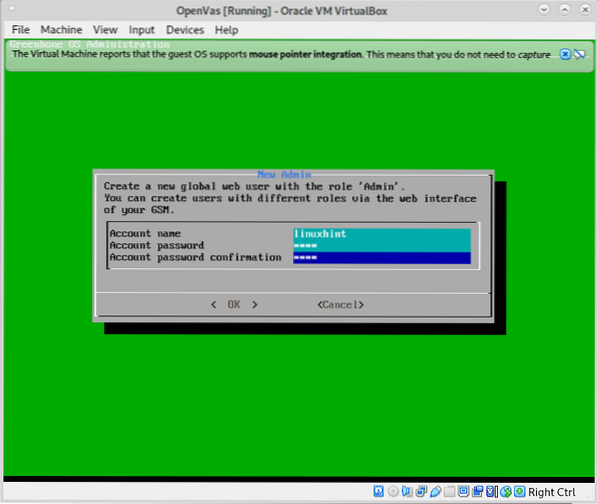

Унесите тражено корисничко име и лозинку и притисните У реду наставиће се.

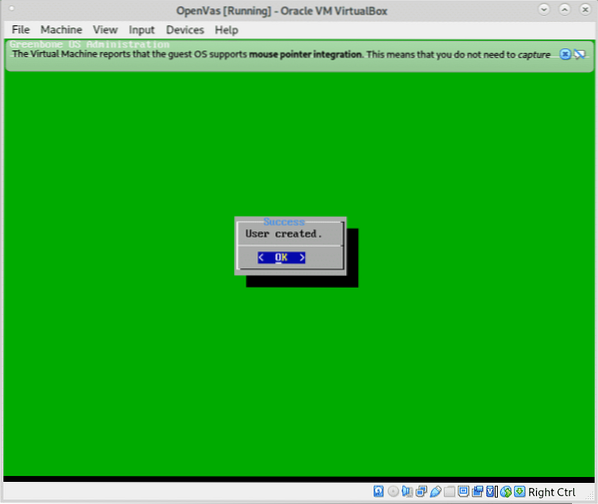

Притисните У реду на потврди креирања корисника:

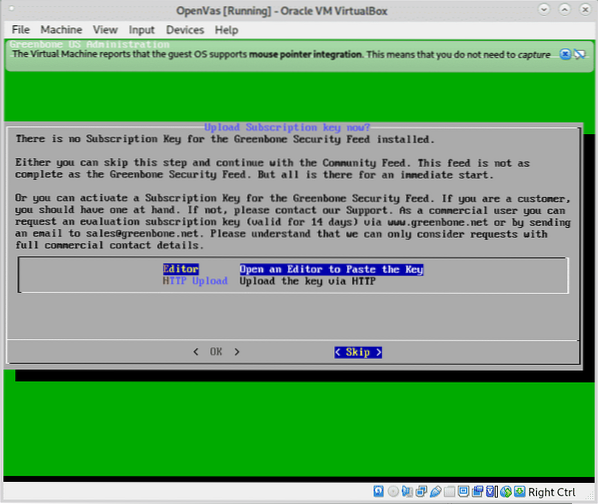

За сада можете прескочити претплатнички тастер, притисните на Прескочи наставиће се.

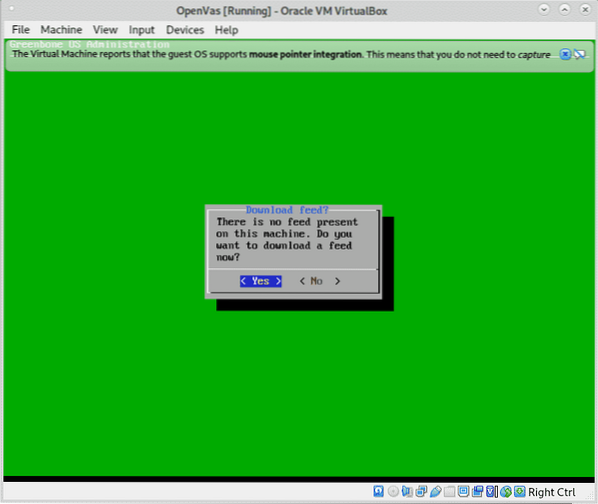

Да бисте преузели феед, притисните ДА како је приказано испод.

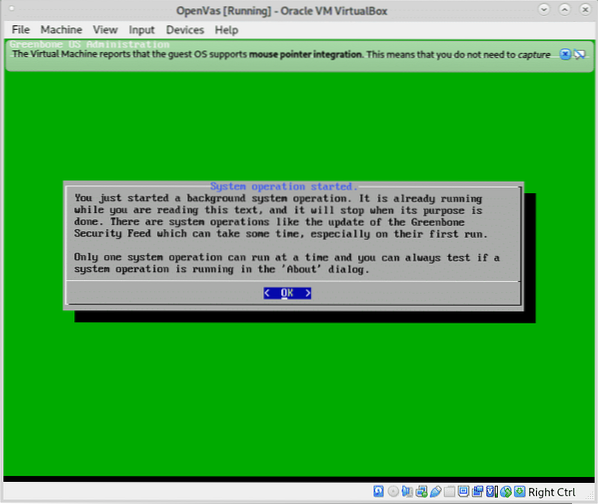

Када будете обавештени о позадинском задатку који се извршава притисните У реду.

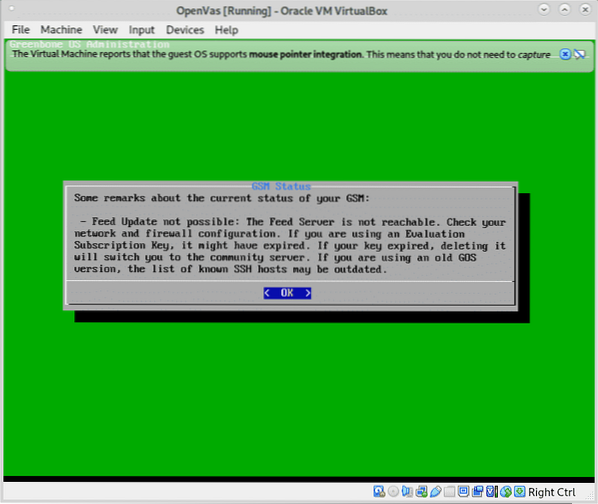

Након кратке провере видећете следећи екран, притисните У реду да бисте завршили и приступили веб интерфејсу:

Видећете следећи екран, ако се не сећате адресе за приступ Интернету, можете је проверити у последњој опцији менија О томе.

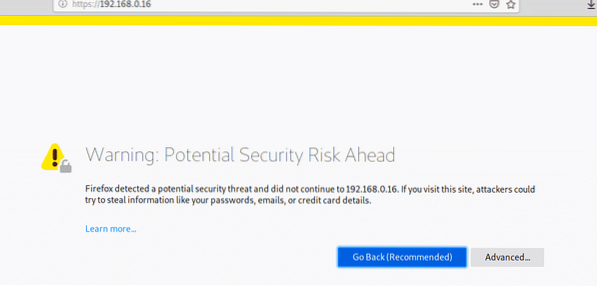

Када приступате са ССЛ кључем, дочекаће вас ССЛ упозорење, готово у свим прегледачима упозорење је слично, у Фирефоку као у мом случају кликните на Напредно.

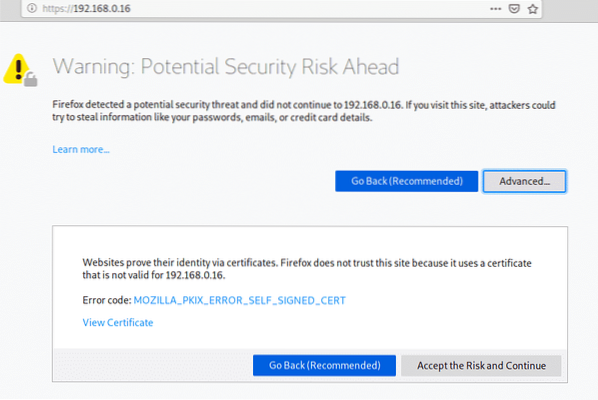

Затим притисните „Прихватите ризик и наставите”

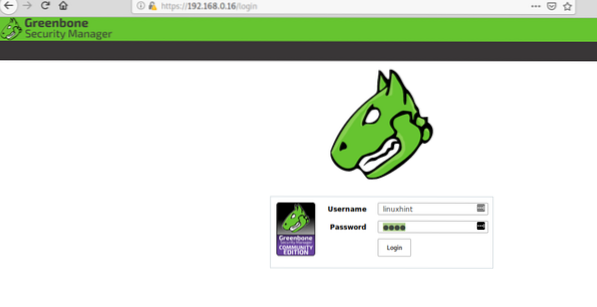

Пријавите се у ГСМ користећи корисника и лозинку које сте дефинисали приликом креирања корисника веб интерфејса:

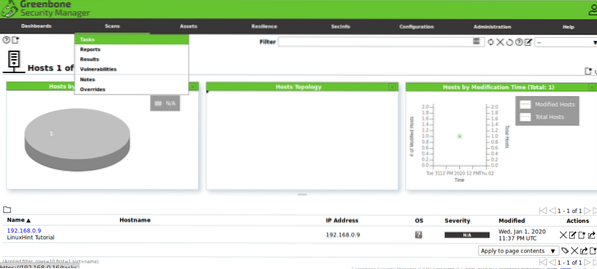

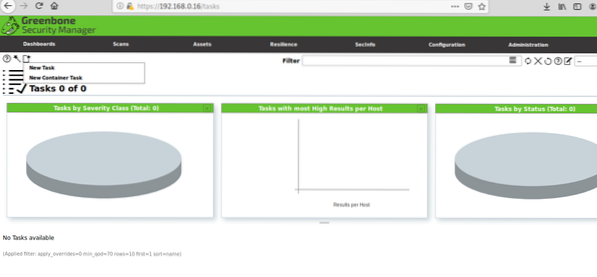

Када уђете у главни мени, притисните Скенира а затим даље Задаци.

Кликните на икону и на „Нови задатак”.

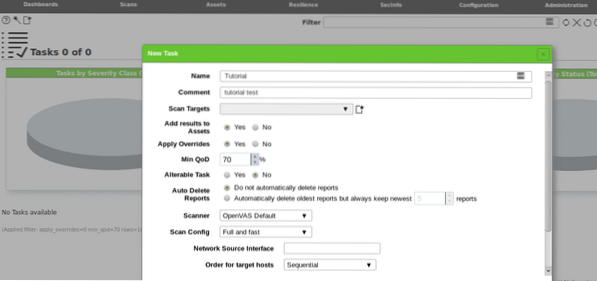

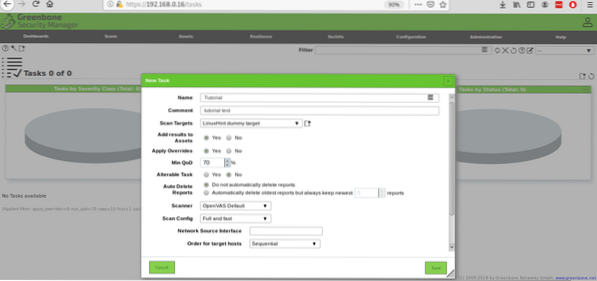

Попуните све потребне информације, на опцији Сцан Таргетс поново кликните на икону:

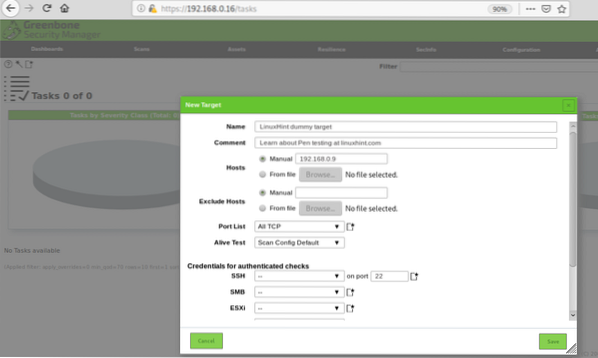

Када се притиском на нови прозор затраже информације о циљу, можете да дефинишете једног домаћина према ИП-у или имену домена, такође можете да увезете циљеве из датотека, након што попуните сва тражена поља, притисните сачувати.

Затим притисните сачувати опет

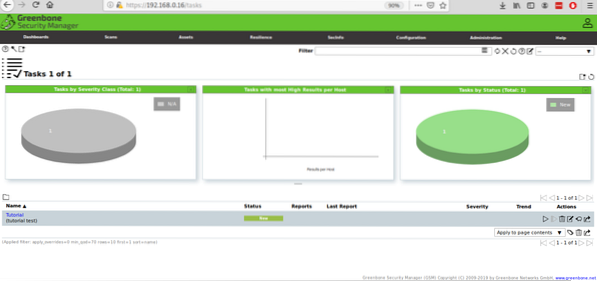

Једном дефинисани, можете видети свој задатак креиран помоћу дугмета ПЛАИ за покретање скенирања пробојног тестирања:

Ако притиснете дугме за репродукцију, статус ће се променити у „затражио ”:

Тада ће почети да се приказује напредак:

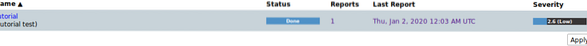

Када завршите, видећете статус Готово, кликните на Статус.

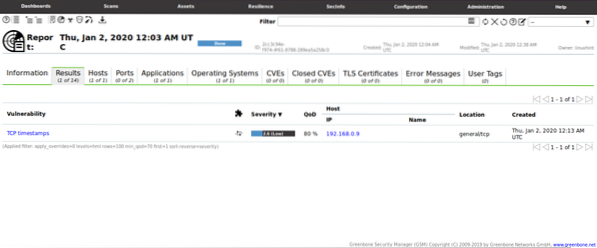

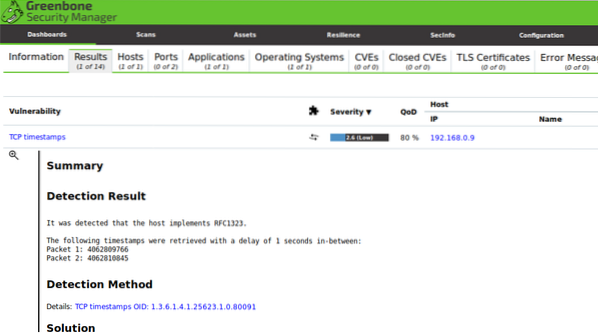

Када уђете унутра, можете кликнути на Резултати да бисте видели екран сличан ономе доле:

У овом случају ГСМ је пронашао малу рањивост без важности:

Ово скенирање покренуто је против недавно инсталиране и ажуриране радне површине Дебиан без услуга. Ако сте заинтересовани за праксе испитивања пенетрације које можете добити Метасплоитабле безбедносно виртуелно тестно окружење препуно рањивости спремних за откривање и искоришћавање.

Надам се да сте нашли овај кратки чланак на Шта је испитивање пенетрације мреже корисно, хвала што сте га прочитали.

Phenquestions

Phenquestions