Алат који се користи у ове сврхе назива се Нмап. Нмап започиње слањем израђених пакета циљаном систему. Тада ће видети одговор система, укључујући који оперативни систем је покренут и који су портови и услуге отворени. Али нажалост, ни добар заштитни зид ни јак систем за откривање упада у мрежу неће лако открити и блокирати такве врсте скенирања.

Разговараћемо о неким од најбољих метода које помажу у скривеном скенирању без откривања или блокирања. Следећи кораци су обухваћени овим процесом:

- Скенирајте помоћу протокола ТЦП Цоннецт

- Скенирајте помоћу заставице СИН

- Алтернативна скенирања

- Спусти се испод прага

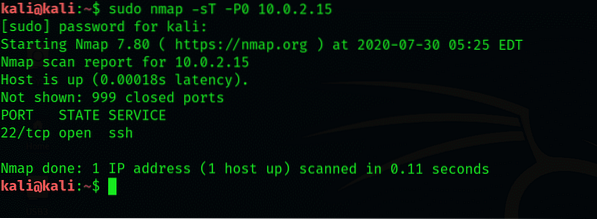

1. Скенирање помоћу ТЦП протокола

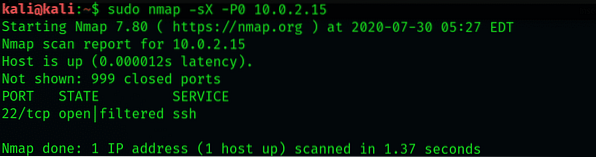

Прво започните са скенирањем мреже помоћу протокола ТЦП повезивање. ТЦП протокол је ефикасно и поуздано скенирање јер ће отворити везу циљног система. Запамтите да -П0 прекидач се користи у ту сврху. Тхе -П0 свитцх ће обуздати пинг Нмап-а који се шаље подразумевано, истовремено блокирајући различите заштитне зидове.

Из горње слике можете видети да ће се вратити најефикаснији и најпоузданији извештај о отвореним портовима. Једно од главних проблема у овом скенирању је да ће укључити везу дуж ТЦП-а, што је тросмерно руковање за циљни систем. Овај догађај може снимити Виндовс безбедност. Ако је случајно хаковање успешно, администратору система биће лако знати ко је извршио хаковање, јер ће се ваша ИП адреса открити циљном систему.

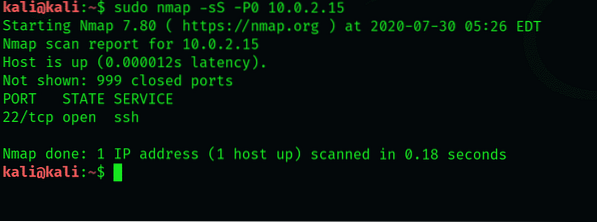

2. Скенирање помоћу СИН заставице

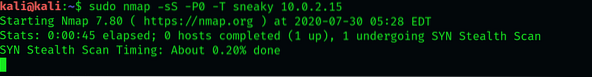

Примарна предност коришћења ТЦП скенирања је у томе што укључује везу чинећи систем лакшим, поузданим и невидљивијим. Такође, скуп заставица СИН може се користити заједно са ТЦП протоколом, који никада неће бити евидентиран, због непотпуног тросмерног руковања. То се може постићи коришћењем следећег:

$ судо нмап -сС -П0 192.168.1.115

Приметите да је излаз списак отворених портова јер је прилично поуздан код скенирања ТЦП повезивањем. У датотекама евиденције не оставља никакав траг. Према Нмапу, потребно је време за извођење овог скенирања само 0.42 секунде.

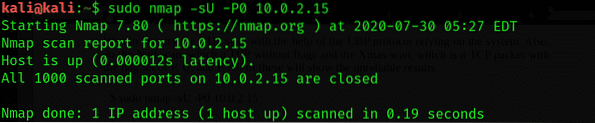

3. Алтернативна скенирања

Такође можете испробати УДП скенирање уз помоћ УБП протокола ослањајући се на систем. Такође можете извршити Нулл скенирање, што је ТЦП без заставица; и Ксмас скенирање, што је ТЦП пакет са скупом заставица П, У и Ф. Међутим, сва ова скенирања дају непоуздане резултате.

$ судо нмап -сУ -П0 10.0.2.15

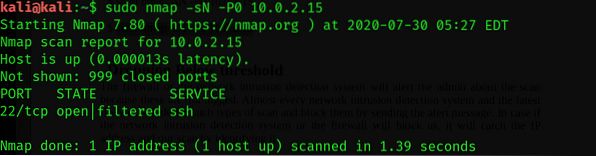

4. Спустите испод прага

Заштитни зид или систем за откривање упада у мрежу упозориће администратора о скенирању, јер ова скенирања нису евидентирана. Скоро сваки систем за откривање упада у мрежу и најновији заштитни зид откриће такве врсте скенирања и блокира их слањем поруке упозорења. Ако систем за откривање упада у мрежу или заштитни зид блокира скенирање, препознаће ИП адресу и наше скенирање идентификујући га.

СНОРТ је познати, популарни систем за откривање упада у мрежу. СНОРТ се састоји од потписа који су изграђени на скупу правила за откривање скенирања са Нмап-а. Мрежни сет има минимални праг јер ће свакодневно пролазити кроз већи број портова. Подразумевани ниво прага у СНОРТ је 15 портова у секунди. Због тога наше скенирање неће бити откривено ако скенирамо испод прага. Да бисте боље избегли мрежне системе за откривање упада и заштитне зидове, неопходно је да имате сво знање на располагању.

Срећом, могуће је скенирати помоћу различитих брзина уз помоћ Нмап-а. Нмап се подразумевано састоји од шест брзина. Ове брзине се могу мењати помоћу -Т прекидач, заједно са именом или бројем брзине. Следећих шест брзина су:

параноичан 0, прикривен 1, пристојан 2, нормалан 3, агресиван 4, луд 5Параноичне и подле брзине су најспорије, а обе су испод прага СНОРТ-а за различита скенирања лука. Користите следећу наредбу за скенирање доле подмуклом брзином:

$ нмап -сС -П0 -Т подмукао 192.168.1.115

Овде ће скенирање проћи поред система за откривање упада у мрежу и заштитног зида без откривања. Кључно је задржати стрпљење током овог процеса. Нека скенирања, попут скенирања са прикривеном брзином, трајаће 5 сати по ИП адреси, док ће подразумевано скенирање трајати само 0.42 секунде.

Закључак

Овај чланак вам је показао како извршити скривено скенирање помоћу алата Нмап (Нетворк Маппер) у Кали Линук. Чланак вам је такође показао како радити са различитим стеалтх нападима у Нмапу.

Phenquestions

Phenquestions