Ово је почетничко упутство за употребу ВМАП додатка уграђеног у Метасплоит фрамеворк за скенирање рањивости у веб апликацијама. Користићемо веб апликацију ДВВА као циљ за демонстрацију процеса скенирања обављеног помоћу ВАМП-а. ДВВА је скраћеница од „проклето рањива веб апликација“, а апликација је посебно дизајнирана да је користе новајлије из области циберсецурити како би тестирале и изоштриле своје вештине продора.

Постављање оквира Метасплоит у Кали Линук

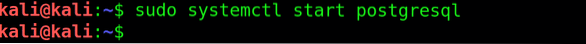

Почећемо са покретањем оквира Метасплоит. Прво покрените ПостгреСКЛ сервер тако што ћете откуцати:

$ судо системцтл старт постгрескл

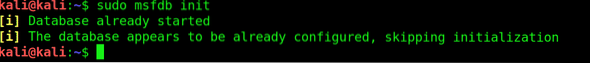

Даље, иницијализујте базу података помоћу мсфдб инит:

$ мсфдб инит

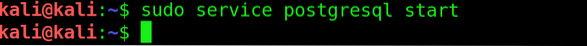

Затим покрените услугу ПостгреСКЛ са услугом постгрескл старт

$ судо сервис постгрескл старт

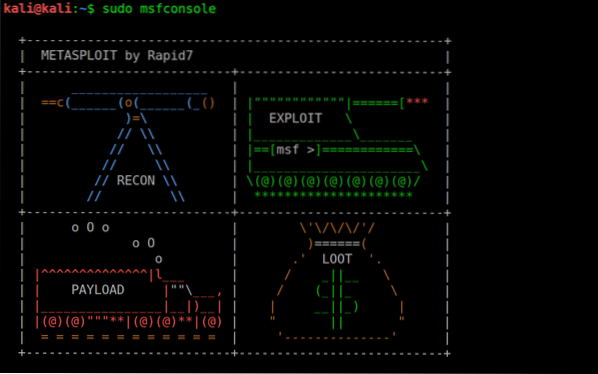

Затим откуцајте мсфцонсоле да бисте покренули базу података Метасплоит

$ судо мсфцонсоле

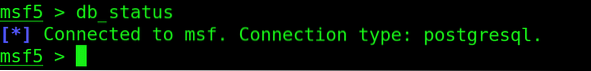

База података је сада учитана. Можете да се уверите да се база података правилно учитала, унесите:

$ мсф> дб_статус

Учитајте ВМАП

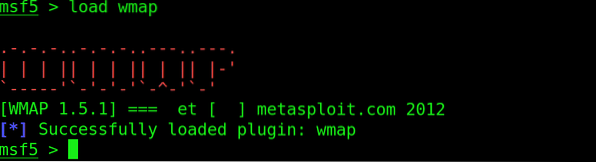

Следеће, покрените ВМАП помоћу следеће наредбе:

$ мсф> учитај вмапКомандна љуска ће приказати следећи прозор:

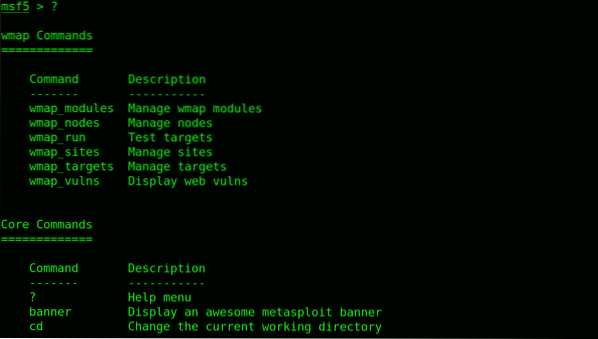

Тип "?”И Метасплоит ће приказати мени помоћи, који ће вероватно изгледати отприлике овако:

$ мсф> ?

Унесите циљно место за покретање скенирања

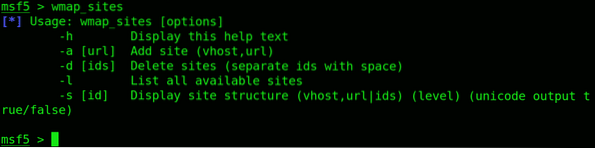

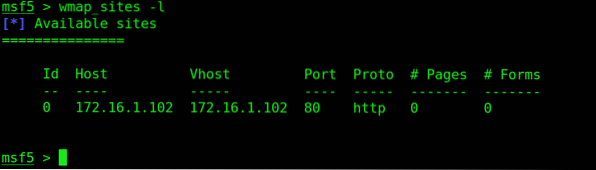

Користите вмап_ситес за управљање веб локацијама које желите да скенирате.

$ мсф> вмап_ситес

Ово је оно што сте унели да бисте додали локацију:

$ мсф> вмап_ситес -а хттп: // 172.16.1.102

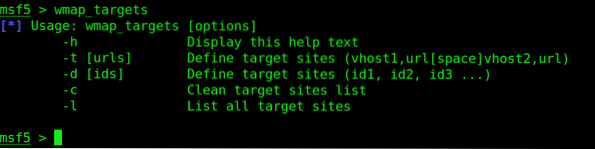

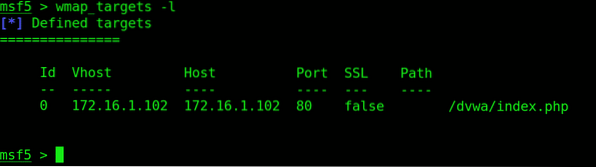

Сада треба да усмеримо Метасплоит на место жртве давањем УРЛ адресе

$ мсф> вмап_таргетс

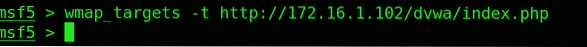

Укуцајте вмап_таргетс -т да бисте указали на локацију:

$ мсф> вмап_таргетс -т хттп: // 172.16.1.102 / двва / индекс.пхп

Учитавање модова

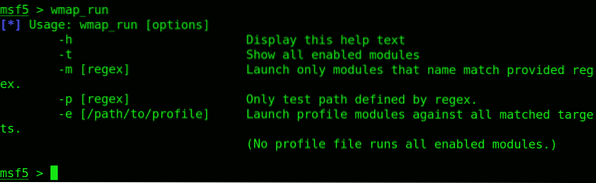

Пре него што покренемо скенер, откуцајте вмап_рун. Приказаће вам се опције за ову наредбу.

$ мсф> вмап_рун

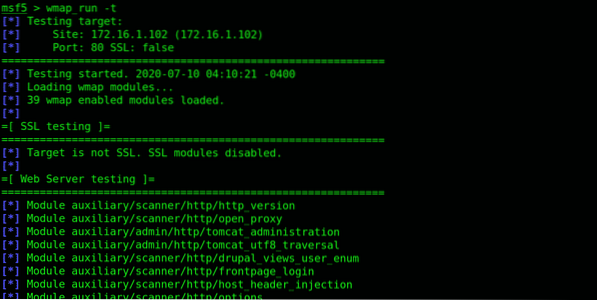

Ставите у вмап-рун након чега следи заставица -т.

$ мсф> вмап_рун -т

Као што видите, овде су наведени сви омогућени модули, којих има свакаквих. Постоји гомила која је такође онемогућена. Можете видети да је ССЛ модул међу онемогућенима, јер га локација жртве не користи.

Ако желите детаљне информације, откуцајте инфо, а затим информације на моду.

Покретање скенера

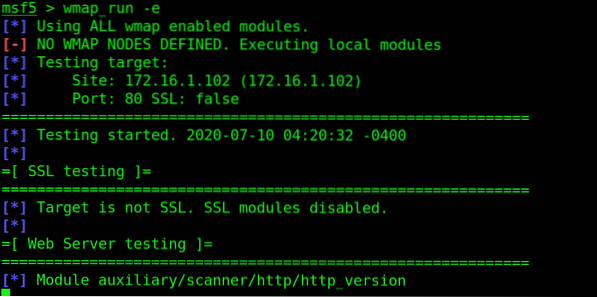

Да бисте започели скенирање, унесите вмап_рун наследио -е заставицу. Скенирање обично траје прилично дуго да се заврши.

$ мсф> вмап_рун -е

Користите команду вмап_вулнс -л да бисте видели резултате скенирања.

$ мсф> вмап_вулнс -л

Закључак

Ово почетничко упутство говори о коришћењу Метасплоит-овог ВАМП модула за скенирање веб апликација и проверу да ли постоји рањивост. Поставили смо начин покретања базе података Метасплоит, покретања ВАМП додатка и усмеравања ка веб апликацији ради покретања скенирања. Тестирањем оловке можете да проверите да ли је могуће приступне тачке повреде у веб апликацији да бисте их елиминисали и тако ојачали његову сигурност.

Phenquestions

Phenquestions