- Увод у Нмап Идле Сцан

- Проналажење зомби уређаја

- Извршење Нмап скенирања у празном ходу

- Закључак

- Повезани чланци

Увод у Нмап Идле Сцан

Последња два водича објављена на ЛинукХинт-у о Нмап-у била су усредсређена на потајне методе скенирања, укључујући СИН скенирање, НУЛЛ и Ксмас скенирање. Иако се ове методе лако откривају заштитним зидовима и системима за откривање упада, они су страшан начин да дидактички научите мало о Интернет модел или Интернет Протоцол Суите, ова очитавања су такође неопходна пре учења теорије иза „Скенирања у празном ходу“, али не морају бити научена и како практично применити.

Идле Сцан (Објашњење у празном ходу) објашњено у овом водичу је софистициранија техника која користи штит (зван Зомби) између нападача и мете, ако скенирање открије одбрамбени систем (заштитни зид или ИДС), пре ће окривити посреднички уређај (зомби) него рачунара нападача.

Напад се у основи састоји од ковања штита или посредног уређаја. Важно је нагласити да најважнији корак у овој врсти напада није његово извођење према циљу већ проналазак зомби уређаја. Овај чланак се неће фокусирати на одбрамбене методе, јер одбрамбеним техникама од овог напада можете бесплатно приступити одговарајућем одељку књиге Спречавање упада и активан одговор: Примена мрежних и хостовних ИПС-а.

Поред аспеката Интернет Протоцол Суите-а описаних у Нмап Басицс, Нмап Стеалтх Сцан и Ксмас Сцан да бисте разумели како функционише Идле Сцан, морате знати шта је ИП ИД. Сваки послати ТЦП датаграм има јединствени привремени ИД који омогућава фрагментацију и задњу поновну монтажу фрагментираних пакета на основу тог ИД-а, који се назива ИП ИД. ИП ИД ће постепено расти у складу са бројем послатих пакета, стога на основу ИП ИД броја можете научити количину пакета послатих од уређаја.

Када пошаљете нежељени СИН / АЦК пакет, одговор ће бити РСТ пакет за ресетовање везе, овај РСТ пакет ће садржати ИП ИД број. Ако прво пошаљете нежељени СИН / АЦК пакет зомби уређају, он ће одговорити РСТ пакетом који приказује свој ИП ИД, други корак је фалсификовање овог ИП ИД-а да би послао фалсификовани СИН пакет на циљ, чинећи да вам верује да су зомби, циљ ће одговорити (или неће) зомбију, у трећем кораку шаљете нови СИН / АЦК зомбију да поново добије РСТ пакет за анализу повећања ИП ИД-а.

Отворени портови:

| КОРАК 1 Пошаљите нежељени СИН / АЦК зомби уређају да бисте добили РСТ пакет који приказује зомби ИП ИД. | КОРАК 2 Пошаљите фалсификовани СИН пакет који се представља као зомби, чинећи циљ да зомбију одговори на нежељени СИН / АЦК, чинећи га одговором на нови ажурирани РСТ. | КОРАК 3 Пошаљите нови нежељени СИН / АЦК зомбију да бисте добили РСТ пакет за анализу његовог новог ажурираног ИП ИД-а. |

|  |  |

Ако је циљни порт отворен, он ће одговорити зомби уређају СИН / АЦК пакетом охрабрујући зомбија да одговори РСТ пакетом повећавајући свој ИП ИД. Затим, када нападач поново пошаље СИН / АЦК зомбију, ИП ИД ће се повећати +2 као што је приказано у горњој табели.

Ако је порт затворен, циљ неће послати СИН / АЦК пакет зомбију, али РСТ и његов ИП ИД остаће исти, када нападач пошаље нови АЦК / СИН зомбију да провери свој ИП ИД, бити повећан само +1 (због АЦК / СИН-а који је послао зомби, без повећања изазваног од стране циља). Погледајте доњу табелу.

Затворене луке:

| КОРАК 1 Исто као пре | КОРАК 2 У овом случају циљ одговара зомбију РСТ пакетом уместо СИН / АЦК, спречавајући зомбија да пошаље РСТ што може повећати његов ИП ИД. | КОРАК 2 Нападач шаље СИН / АЦК и зомби одговара са само повећањима оствареним у интеракцији с нападачем, а не с циљем. |

|  |  |

Када се порт филтрира, циљ уопште неће одговорити, ИП ИД ће такође остати исти, јер неће бити РСТ одговора, а када нападач зомби пошаље нови СИН / АЦК да анализира ИП ИД, резултат ће бити исти као са затвореним лукама. Супротно СИН, АЦК и Ксмас скенирању која не могу разликовати одређене отворене и филтриране портове, овај напад не може разликовати затворене и филтриране портове. Погледајте доњу табелу.

Филтрирани портови:

| КОРАК 1 Исто као пре | КОРАК 2 У овом случају нема одговора циља који спречава зомбија да пошаље РСТ, што може повећати његов ИП ИД. | КОРАК 3 Исто као пре |

|  |  |

Проналажење зомби уређаја

Нмап НСЕ (Нмап Сцриптинг Енгине) пружа скрипту ИПИДСЕК за откривање рањивих зомби уређаја. У следећем примеру скрипта се користи за скенирање порта 80 случајних 1000 циљева ради тражења рањивих домаћина, рањиви домаћини су класификовани као Постепен или мало-ендански инкрементални. Додатни примери употребе НСЕ-а, упркос томе што нису повезани са празним прегледом, описани су и приказани у одељку Како тражити услуге и рањивости помоћу Нмап-а и Коришћење нмап скрипти: Нмап баннер граб.

Пример ИПИДСЕК за насумично проналажење зомби кандидата:

нмап -п80 --сцрипт ипидсек -иР 1000

Као што видите, пронађено је неколико рањивих домаћина кандидата за зомбије АЛИ сви су лажно позитивни. Најтежи корак приликом извршавања скенирања у празном ходу је пронаћи рањиви зомби уређај, што је тешко из многих разлога:

- Многи ИСП блокирају ову врсту скенирања.

- Већина оперативних система додељује ИП ИД насумично

- Добро конфигурисани заштитни зидови и лонци могу вратити лажно позитивне.

У таквим случајевима када покушате да извршите скенирање у празном ходу, добићете следећу грешку:

„... не може се користити јер није вратио ниједну од наших сонди - можда је срушен или заштићен зидом.

ОСТАВЉАЊЕ!”

Ако у овом кораку имате среће, пронаћи ћете стари Виндовс систем, стари систем ИП камере или стари мрежни штампач, овај последњи пример препоручује књига Нмап.

Када тражите рањиве зомбије, можда ћете желети да премашите Нмап и примените додатне алате као што су Сходан и бржи скенери. Такође можете покренути случајна скенирања откривајући верзије да бисте пронашли могући рањиви систем.

Извршење Нмап скенирања у празном ходу

Имајте на уму да следећи примери нису развијени у стварном сценарију. У овом водичу је постављен Виндовс 98 зомби преко ВиртуалБок-а који је мета Метасплоитабле такође под ВиртуалБок-ом.

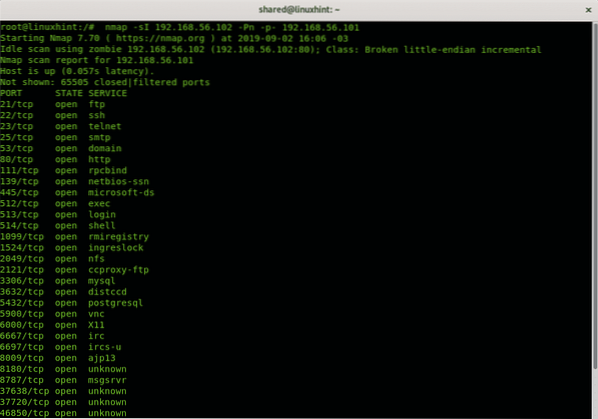

Следећи примери прескачу откривање хоста и упућују на скенирање у празном ходу помоћу ИП 192.168.56.102 као зомби уређај за скенирање портова 80.21.22 и 443 циља 192.168.56.101.

нмап -Пн -сИ 192.168.56.102 -п80,21,22.443 192.168.56.101

Где:

нмап: позива програм

-Пн: прескаче откривање домаћина.

-сИ: Скенирање у празном ходу

192.168.56.102: Виндовс 98 зомби.

-п80,21,22,443: налаже да скенира поменуте портове.

192.68.56.101: је метасплоибилна мета.

У следећем примеру промењена је само опција која дефинише портове за -п- упућивање Нмап-а да скенира најчешће 1000 портова.

нмап -сИ 192.168.56.102 -Пн -п- 192.168.56.101

Закључак

У прошлости је највећа предност скенирања у празном ходу била задржавање анонимности и фалсификовање идентитета уређаја који није био нефилтриран или је у њега могао да се верује одбрамбеним системима, а обе употребе су застареле због потешкоћа у проналажењу рањивих зомбија (још , могуће је, наравно). Преостанак анонимности помоћу штита било би практичније коришћењем јавне мреже, док је мало вероватно да ће софистицирани заштитни зидови или ИДС бити комбиновани са старим и рањивим системима као поуздани.

Надам се да вам је ово упутство о Нмап Идле Сцан корисно. Пратите ЛинукХинт за више савета и ажурирања о Линуку и умрежавању.

Повезани чланци:

- Како скенирати услуге и рањивости помоћу Нмап-а

- Нмап Стеалтх Сцан

- Трацероуте са Нмап-ом

- Коришћење нмап скрипти: Нмап банер граб

- скенирање мреже нмап

- нмап пинг пометање

- нмап заставе и шта раде

- Иптабле за почетнике

Phenquestions

Phenquestions