Један од примјера таквих напада је када се жртва пријави на вифи мрежу, а нападач на истој мрежи их натјера да предају своје вјеродајнице на рибарској страници. Посебно ћемо говорити о овој техници, која је такође позната и као „пецање“.

Иако се може открити аутентификацијом и откривањем неовлаштеног приступа, то је уобичајена тактика коју користе многи хакери који успевају да је изведу и на несумњивим. Стога је вредно знати како то функционише сваком љубитељу сајбер безбедности.

Да будемо прецизнији у вези са демонстрацијом коју овде представљамо, користићемо нападе човек у средини који преусмеравају долазећи саобраћај са наше циљне на лажну веб страницу и откривају ВиФИ лозинке и корисничка имена.

Поступак

Иако у кали Линуку постоји више алата који су погодни за извршавање МИТМ напада, овде користимо Виресхарк и Еттерцап, који обојица долазе као унапред инсталирани услужни програми у Кали Линук. Можда бисмо разговарали о другима које бисмо уместо тога могли користити у будућности.

Такође, уживо смо демонстрирали напад на Кали Линук, који такође препоручујемо нашим читаоцима да га користе приликом извођења овог напада. Иако је могуће да бисте добили исте резултате користећи Кали на ВиртуалБоку.

Покрени Кали Линук

Покрените Кали Линук машину да бисте започели.

Подесите ДНС датотеку за конфигурацију у Еттерцап-у

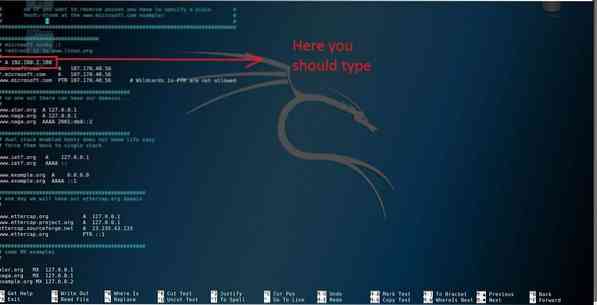

Поставите командни терминал и промените ДНС конфигурацију Еттерцапа тако што ћете откуцати следећу синтаксу у уређивач по вашем избору.

$ гедит / етц / еттерцап / еттер.днсПриказаће вам се ДНС конфигурациона датотека.

Даље, мораћете да укуцате своју адресу у терминалу

> * а 10.0.2.15

Проверите своју ИП адресу тако што ћете на новом терминалу откуцати ифцонфиг ако већ не знате која је то.

Да бисте сачували промене, притисните цтрл + к и притисните (и) дно.

Припремите Апацхе сервер

Сада ћемо нашу лажну безбедносну страницу преместити на место на Апацхе серверу и покренути. Морате да преместите своју лажну страницу у овај апацхе директоријум.

Покрените следећу наредбу за форматирање ХТМЛ директоријума:

$ Рм / Вар / Ввв / Хтмл / *Следеће, мораћете да сачувате лажну безбедносну страницу и отпремите је у директоријум који смо поменули. Унесите следеће у терминал да бисте започели слање:

$ мв / роот / радна површина / лажни.хтмл / вар / ввв / хтмлСада покрените Апацхе Сервер следећом командом:

$ судо сервис апацхе2 стартВидећете да је сервер успешно покренут.

Лажирање са Еттерцап додатком

Сад ћемо видети како ће Еттерцап ући у игру. Дтерс ћемо преслагивати помоћу Еттерцапа. Покрените апликацију тако што ћете откуцати:

$ еттерцап -Г

Можете видети да је то услужни програм ГУИ, што вам олакшава навигацију.

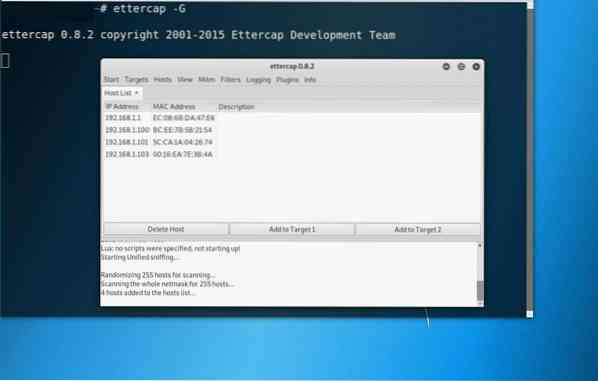

Једном када се додатак отвори, притиснете дугме „њуши дно“ и одаберете Уједињено њушкање

Изаберите мрежни интерфејс који се тренутно користи:

Са тим сетом, кликните на картице хоста и одаберите једну од листа. Ако није доступан одговарајући хост, можете кликнути на хост за скенирање да бисте видели више опција.

Затим одредите жртву да циља 2, а вашу ИП адресу као циљ 1. Можете означити жртву кликом на мета два-дугме, а затим укључите додај на циљно дугме.

Затим притисните картицу мтбм и изаберите АРП тровање.

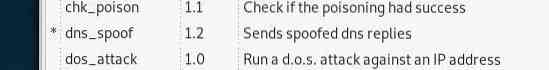

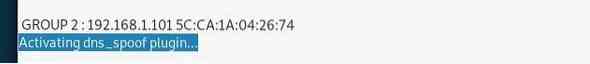

Сада идите на картицу Додаци и кликните на одељак „Управљање додацима“, а затим активирајте ДНС превара.

Затим пређите на почетни мени где коначно можете започети напад.

Хватање Хттпс саобраћаја помоћу Виресхарк-а

Овде све кулминира неким стварним и релевантним резултатима.

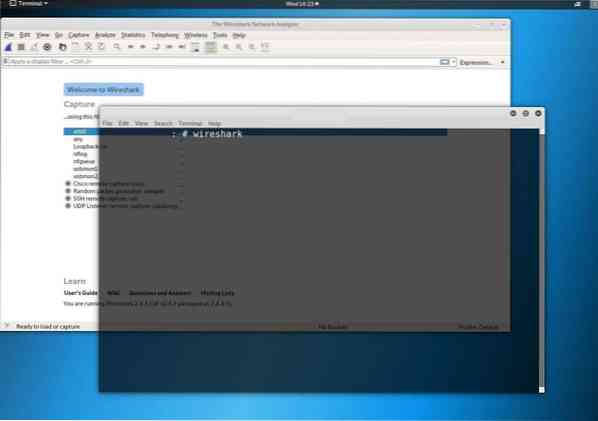

Користићемо Виресхарк да привучемо хттпс саобраћај и покушамо да преузмемо лозинке са њега.

Да бисте покренули Виресхарк, позовите нови терминал и уђите у Виресхарк.

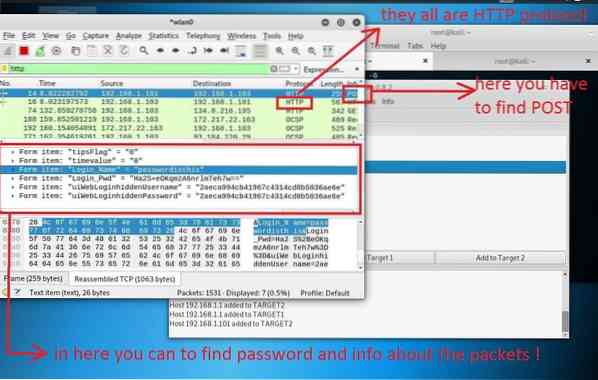

Када је Виресхарк покренут и покренут, морате му наложити да филтрира све саобраћајне пакете који нису хттпс пакети тако што ћете откуцати ХТТП у филтер Примени приказ и притиснути ентер.

Сада ће Виресхарк игнорисати сваки други пакет и хватати само хттпс пакете

Сада пазите на сваки и сваки пакет који у свом опису садржи реч „пост“:

Закључак

Када говоримо о хаковању, МИТМ је широко подручје стручности. Једна специфична врста МИТМ напада има неколико различитих јединствених начина на који им се може приступити, а исто важи и за пхисхинг нападе.

Погледали смо најједноставнији, али врло ефикасан начин да дођемо до гомиле сочних информација које могу имати будуће изгледе. Кали Линук је овакве ствари заиста олакшао од објављивања 2013. године, захваљујући уграђеним услужним програмима који служе у једну или другу сврху.

Свеједно, за сада је то све. Надам се да вам је овај брзи водич био користан и надам се да вам је помогао да започнете са пхисхинг нападима. Држите се још туторијала о МИТМ нападима.

Phenquestions

Phenquestions