РЕМнук

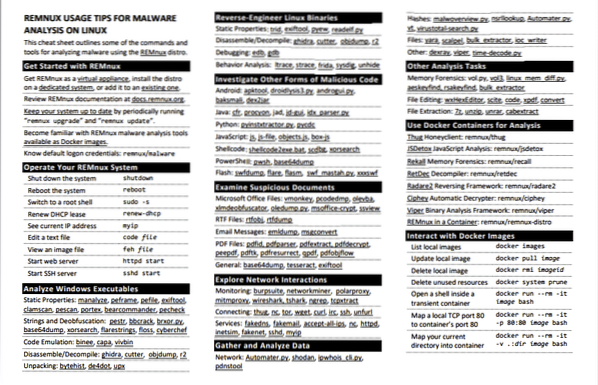

Раставља се злонамерни софтвер рачунара да би се проучило његово понашање и разумело шта он заправо ради Реверзни инжењеринг малвера. Да би се утврдило да ли извршна датотека садржи малвер или је то само обична извршна датотека или да се зна шта извршна датотека заиста ради и какав утицај она има на систем, постоји посебна Линук дистрибуција звана РЕМнук. РЕМнук је лагана дистрибуција заснована на Убунту-у, опремљена свим алатима и скриптама потребним за извршење детаљне анализе малвера на датој извршној датотеци или софтверу. РЕМнук је опремљен бесплатним алатима отвореног кода који се могу користити за испитивање свих врста датотека, укључујући извршне датотеке. Неки алати у РЕМнук чак се може користити за испитивање нејасног или замућеног ЈаваСцрипт кода и Фласх програма.

Инсталација

РЕМнук може се покренути на било којој дистрибуцији заснованој на Линуку или у виртуелном оквиру са Линуком као главним оперативним системом. Први корак је преузимање датотеке РЕМнук дистрибуција са званичне веб странице, што се може учинити уношењем следеће команде:

[заштићен е-поштом]: ~ $ вгет хттпс: // РЕМнук.орг / ремнук-цлиОбавезно проверите да ли је то иста датотека коју сте желели упоређивањем СХА1 потписа. Потпис СХА1 може се произвести помоћу следеће наредбе:

[заштићена е-поштом]: ~ $ сха256сум ремнук-цлиЗатим га преместите у други директоријум са именом „Ремнук“ и дајте му извршне дозволе користећи „Цхмод + к.” Сада покрените следећу наредбу да бисте започели процес инсталације:

[заштићен е-поштом]: ~ $ мкдир ремнук[заштићен е-поштом]: ~ $ цд ремнук

[заштићен е-поштом]: ~ $ мв… / ремук-цли ./

[заштићен е-поштом]: ~ $ цхмод + к ремнук-цли

// Инсталирајте Ремнук

[заштићен е-поштом]: ~ $ судо инсталл ремнук

Поново покрените систем и моћи ћете да користите новоинсталирану РЕМнук дистро који садржи све алате доступне за поступак обрнутог инжењеринга.

Још једна корисна ствар о РЕМнук је да можете да користите доцкер слике популарних РЕМнук алати за извршавање одређеног задатка уместо да се инсталира цела дистрибуција. На пример, РетДец Алат се користи за растављање машинског кода и узима унос у различитим форматима датотека, као што су 32-битне / 62-битне еке датотеке, елф датотеке итд. Рекалл је још један сјајан алат који садржи доцкер слику која се може користити за обављање неких корисних задатака, попут издвајања података из меморије и преузимања важних података. Да би се испитао нејасан ЈаваСцрипт, алатка тзв ЈСдеток такође се може користити. Доцкер слике ових алата су присутне у РЕМнук спремиште у Доцкер Хуб.

Анализа злонамерног софтвера

-

Ентропија

Позвана је провера непредвидљивости тока података Ентропија. Конзистентни ток бајтова података, на пример, све нуле или све јединице, имају 0 ентропије. С друге стране, ако су подаци шифровани или се састоје од алтернативних битова, имаће већу вредност ентропије. Добро шифровани пакет података има већу вредност ентропије од нормалног пакета података, јер су вредности битова у шифрованим пакетима непредвидиве и брже се мењају. Ентропија има минималну вредност 0, а максималну вредност 8. Примарна употреба ентропије у анализи злонамерног софтвера је проналажење злонамерног софтвера у извршним датотекама. Ако извршна датотека садржи злонамерни злонамерни софтвер, у већини случајева је у потпуности шифрована тако да АнтиВирус не може да истражи њен садржај. Ниво ентропије те врсте датотека је веома висок у поређењу са нормалном датотеком која ће истражитељу послати сигнал о нечему сумњивом у садржају датотеке. Висока вредност ентропије значи велико кодирање тока података, што је јасан показатељ нечег сумњивог.

-

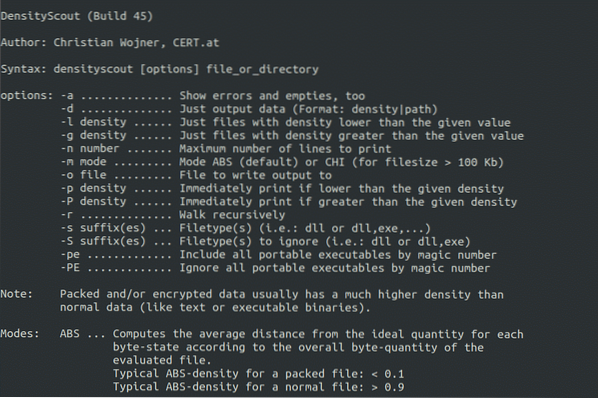

Извиђач густине

Ова корисна алатка створена је за једну сврху: проналажење малвера у систему. Обично нападачи умотају малвер у кодиране податке (или га кодирају / шифрују) тако да га антивирусни софтвер не може открити. Денсити Сцоут скенира наведену путању система датотека и исписује вредности ентропије сваке датотеке у свакој путањи (почевши од највише до најниже). Висока вредност учиниће истражитеља сумњивим и он или она ће даље истражити спис. Овај алат је доступан за оперативне системе Линук, Виндовс и Мац. Денсити Сцоут такође има мени помоћи који приказује разне опције које пружа, са следећом синтаксом:

убунту @ убунту: ~ денситисцоут --х

-

БитеХист

БитеХист је врло корисна алатка за генерисање графикона или хистограма према нивоу кодирања података (ентропије) различитих датотека. То још више олакшава рад истражитељу, јер овај алат чак чини и хистограме потодсека извршне датотеке. То значи да се истражитељ сада лако може усредсредити на део у којем се појављује сумња, само гледајући хистограм. Хистограм датотеке нормалног изгледа потпуно би се разликовао од злонамерног.

Откривање аномалија

Малварес се може спаковати нормално користећи различите услужне програме, као што је УПКС. Ови услужни програми модификују заглавља извршних датотека. Када неко покуша да отвори ове датотеке помоћу програма за отклањање погрешака, модификована заглавља сруше програм за отклањање грешака тако да истражитељи не могу да га истраже. За ове случајеве, Откривање аномалија користе се алати.

-

ПЕ (преносни извршни програми) скенер

ПЕ Сцаннер је корисна скрипта написана на Питхону која се користи за откривање сумњивих ТЛС уноса, неважећих временских ознака, одељака са сумњивим нивоима ентропије, одељака са сировим величинама нулте дужине и малвера упакованих у еке датотеке, између осталих функција.

-

Еке Сцан

Још један одличан алат за скенирање еке или длл датотека на необично понашање је ЕКСЕ скенирање. Овај услужни програм проверава заглавље поља извршних датотека на сумњиве нивое ентропије, одељке са сировим величинама нулте дужине, разлике у контролној суми и све друге врсте нередовног понашања датотека. ЕКСЕ Сцан има сјајне функције, генерише детаљан извештај и аутоматизује задатке, што штеди много времена.

Затамњене жице

Нападачи могу да користе а померање метода за прикривање низова у злонамерним извршним датотекама. Постоје одређене врсте кодирања које се могу користити за прикривање. На пример, РОТ кодирање се користи за ротирање свих знакова (мањих и великих слова) за одређени број позиција. КСОР кодирање користи тајни кључ или приступну фразу (константу) за кодирање или за КСОР датотеку. РОЛ кодира бајтове датотеке ротирајући их након одређеног броја битова. Постоје разни алати за издвајање ових збуњених низова из дате датотеке.

-

КСОРсеарцх

КСОРсеарцх се користи за тражење садржаја у датотеци која је кодирана помоћу РОТ, КСОР и РОЛ алгоритми. Грубо ће форсирати све једнобајтне кључне вредности. За дуже вредности овом услужном програму ће требати пуно времена, због чега морате навести низ који тражите. Неки корисни низови који се обично налазе у малверу су „хттп”(Најчешће су УРЛ-ови скривени у коду малвера), "Овај програм" (заглавље датотеке се у многим случајевима мења писањем „Овај програм се не може покренути у ДОС-у“). Након проналаска кључа, сви бајтови се могу декодирати помоћу њега. Синтакса КСОРсеарцх је следећа:

убунту @ убунту: ~ корсеарцх -с-

брутекор

Након проналажења кључева помоћу програма попут кор претраге, кор низова итд., може се користити сјајан алат тзв брутекор за брутефорце било које датотеке за низове без навођења датог низа. Када користите -ф опција, може се одабрати цела датотека. Датотека се прво може форсирати грубо, а извучени низови се копирају у другу датотеку. Затим, након прегледа извађених низова, може се пронаћи кључ, а сада се помоћу овог кључа могу извући сви низови кодирани помоћу тог одређеног кључа.

убунту @ убунту: ~ брутекор.пиубунту @ убунту: ~ брутекор.пи -ф -к

Издвајање артефаката и драгоцених података (избрисано)

Анализирати слике дискова и чврсте дискове и из њих извући артефакте и драгоцене податке помоћу различитих алата попут Скалпел, Најпре, итд., прво се мора створити слика по битима, тако да се подаци не губе. Доступни су разни алати за стварање ових копија слика.

-

дд

дд користи се за израду форензички звучне слике погона. Овај алат такође омогућава проверу интегритета омогућавајући упоређивање хеширања слике са оригиналним дисковним погоном. Алат дд се може користити на следећи начин:

убунту @ убунту: ~ дд ако =иф = Изворни погон (на пример, / дев / сда)

оф = Одредиште

бс = величина блока (број бајтова за копирање одједном)

-

дцфлдд

дцфлдд је још један алат који се користи за снимање дискова. Овај алат је попут надограђене верзије услужног програма дд. Пружа више опција од дд, као што је хеширање у време снимања. Опције дцфлдд можете истражити помоћу следеће наредбе:

убунту @ убунту: ~ дцфлдд -хУпотреба: дцфлдд [ОПЦИЈА]…

бс = БИТЕС сила ибс = БИТЕС и обс = БИТЕС

цонв = КЉУЧНЕ РЕЧИ конвертују датотеку према листи кључних речи одвојених зарезом

цоунт = БЛОКОВИ копирају само БЛОЦК блокове уноса

ибс = БИТЕС прочитаних БИТЕС бајтова истовремено

иф = ФИЛЕ чита се из ФИЛЕ уместо из стдин

обс = БИТЕС истовремено уписује БИТЕС бајтова

оф = ФИЛЕ записати у ФИЛЕ уместо у стдоут

НАПОМЕНА: оф = ФИЛЕ се може користити неколико пута за писање

излаз у више датотека истовремено

од: = ЦОММАНД изврши и напиши излаз за обраду ЦОММАНД

прескочи = БЛОКОВИ прескочи БЛОКОВИ блокови величине ибс на почетку уноса

паттерн = ХЕКС користи наведени бинарни образац као улаз

тектпаттерн = ТЕКСТ користи понављајући ТЕКСТ као улаз

еррлог = ФИЛЕ шаљи поруке о грешкама на ФИЛЕ као и стдерр

хасх = ИМЕ или мд5, сха1, сха256, сха384 или сха512

задати алгоритам је мд5. Да бисте изабрали више

алгоритми за истовремено покретање уносе имена

у листи одвојеној зарезом

хасхлог = ФИЛЕ послати МД5 хеш излаз у ФИЛЕ уместо у стдерр

ако користите више хеш алгоритама вас

могу да пошаљу сваку у засебну датотеку помоћу

конвенција АЛГОРИТХМлог = ФИЛЕ, на пример

мд5лог = ФИЛЕ1, сха1лог = ФИЛЕ2, итд.

хасхлог: = ЦОММАНД изврши и напиши хасхлог за обраду ЦОММАНД

АЛГОРИТХМлог: = ЦОММАНД такође ради на исти начин

хасхцонв = [пре | после] изврши хеширање пре или после конверзија

хасх формат = ФОРМАТ приказује сваки хасхвиндов према ФОРМАТ

мини-језик хеш формата је описан у наставку

тоталхасх формат = ФОРМАТ приказује укупну хеш вредност према ФОРМАТ

статус = [укључено | искључено] приказује непрекидну поруку о статусу на стдерр

подразумевано стање је "укључено"

статусинтервал = Н ажурирајте статусну поруку сваких Н блокова

подразумевана вредност је 256

вф = ФИЛЕ проверити да ли ФИЛЕ одговара наведеном уносу

верифилог = ФИЛЕ пошаљи резултате провере у ФИЛЕ уместо у стдерр

верифилог: = ЦОММАНД изврши и напиши резултате верификације за обраду ЦОММАНД

--помозите приказати ову помоћ и изађите

--верзија избаци информације о верзији и изађи

-

Најпре

Форемост се користи за изрезивање података из датотеке слике употребом технике познате као резбарење датотеке. Главни фокус резбарења датотека је резбарење података помоћу заглавља и подножја. Његова конфигурациона датотека садржи неколико заглавља која корисник може да уређује. Форемост издваја заглавља и упоређује их са онима у конфигурационој датотеци. Ако се подудара, биће приказано.

-

Скалпел

Скалпел је још један алат који се користи за проналажење и издвајање података и релативно је бржи од Форемост-а. Скалпел прегледа блокирано подручје за складиштење података и започиње обнављање избрисаних датотека. Пре употребе овог алата, уклањање реда датотека мора да се коментарише # из жељене линије. Скалпел је доступан и за Виндовс и за Линук оперативни систем и сматра се веома корисним у форензичким истрагама.

-

Екстрактор за расути терет

Булк Ектрацтор се користи за издвајање функција, као што су адресе е-поште, бројеви кредитних картица, УРЛ адресе итд. Овај алат садржи многе функције које задају огромну брзину задацима. За декомпресију делимично оштећених датотека користи се Булк Ектрацтор. Може да преузме датотеке као што су јпгс, пдфс, ворд документи итд. Још једна карактеристика овог алата је та што ствара хистограме и графиконе опорављених типова датотека, што знатно олакшава истражитељима преглед жељених места или докумената.

Анализа ПДФ-а

Поседовање потпуно закрпљеног рачунарског система и најновијег антивируса не мора да значи да је систем сигуран. Злонамерни код може да уђе у систем са било ког места, укључујући ПДФ датотеке, злонамерне документе итд. Пдф датотека се обично састоји од заглавља, објеката, табеле унакрсних референци (за проналажење чланака) и приколице. “/ ОпенАцтион” и “/ АА” (додатна радња) осигурава да садржај или активност функционишу природно. „/ Имена“, „/ АцроФорм“, и "/Поступак" могу на исти начин да указују и шаљу садржај или активности. “/ ЈаваСцрипт” означава ЈаваСцрипт за покретање. "/Иди на*" мења приказ у предефинисани циљ унутар ПДФ-а или у другом ПДФ запису. "/Лансирање" отпрема програм или отвара архиву. „/ УРИ“ добија средство преко његове УРЛ адресе. “/ СубмитФорм” и “/ ГоТоР” могу да шаљу информације на УРЛ. “/ РицхМедиа” може се користити за инсталирање Фласх-а у ПДФ-у. “/ ОбјСтм” може завити предмете унутар Објецт Стреам-а. На пример, будите свесни конфузије са хексадецималним кодовима, “/ ЈаваСцрипт” наспрам “/ Ј # 61ваСцрипт.” Пдф датотеке се могу истражити помоћу различитих алата како би се утврдило садрже ли злонамерни ЈаваСцрипт или схеллцоде.

-

пдфид.пи

пдфид.пи је Питхон скрипта која се користи за добијање информација о ПДФ-у и његовим заглављима. Погледајмо лежерну анализу ПДФ-а користећи пдфид:

убунту @ убунту: ~ питхон пдфид.пи злонамерни.пдфПДФиД 0.2.1 / хоме / убунту / Десктоп / злонамерно.пдф

ПДФ заглавље:% ПДФ-1.7

обј 215

ендобј 215

ток 12

крајњи ток 12

креф 2

приколица 2

старткреф 2

/Страна 1

/ Шифрирање 0

/ ОбјСтм 2

/ ЈС 0

/ ЈаваСцрипт 2

/ АА 0

/ ОпенАцтион 0

/ АцроФорм 0

/ ЈБИГ2Децоде 0

/ РицхМедиа 0

/ Лансирање 0

/ ЕмбеддедФиле 0

/ КСФА 0

/ Боје> 2 ^ 24 0

Овде можете видети да је ЈаваСцрипт код присутан унутар ПДФ датотеке, која се најчешће користи за искоришћавање Адобе Реадер-а.

-

пеепдф

пеепдф садржи све што је потребно за анализу ПДФ датотека. Ова алатка пружа истраживачу увид у токове кодирања и декодирања, уређивање метаподатака, љуски, извршавање школских кодова и злонамерни ЈаваСцрипт. Пеепдф има потписе за многе рањивости. Када га покрене са злонамерном пдф датотеком, пеепдф ће открити сву познату рањивост. Пеепдф је Питхон скрипта и пружа разне могућности за анализу ПДФ-а. Пеепдф такође користе злонамерни кодери за паковање ПДФ-а са злонамерним ЈаваСцрипт-ом, извршеним након отварања ПДФ датотеке. Анализа школског кода, издвајање злонамерног садржаја, издвајање старих верзија докумената, модификација објеката и модификација филтера само су неке од широког спектра могућности овог алата.

убунту @ убунту: ~ питхон пеепдф.пи злонамерни.пдфДатотека: злонамерна.пдф

МД5: 5б92ц62181д238ф4е94д98бд9цф0да8д

СХА1: 3ц81д17ф8ц6фц0д5д18а3а1ц110700а9ц8076е90

СХА256: 2ф2ф159д1дц119дцф548а4цб94160ф8ц51372а9385ее60дц29е77ац9б5ф34059

Величина: 263069 бајтова

Верзија: 1.7

Бинарно: Тачно

Линеаризовано: Нетачно

Шифровано: Нетачно

Ажурирања: 1

Објеката: 1038

Потоци: 12

УРИ: 156

Коментари: 0

Грешке: 2

Потоци (12): [4, 204, 705, 1022, 1023, 1027, 1029, 1031, 1032, 1033, 1036, 1038]

Ксреф токови (1): [1038]

Струје објеката (2): [204, 705]

Кодирано (11): [4, 204, 705, 1022, 1023, 1027, 1029, 1031, 1032, 1033, 1038]

Објекти са УРИ-јевима (156): [11, 12, 13, 14, 15, 16, 24, 27, 28, 29, 30, 31, 32, 33,

34, 35, 36, 37, 38, 39, 40, 41, 42, 43, 44, 45, 46, 47, 48, 49, 50, 51, 52, 53,

54, 55, 56, 57, 58, 59, 60, 61, 62, 63, 64, 65, 66, 67, 68, 69, 70, 71, 72, 73,

74, 75, 76, 77, 78, 79, 80, 81, 82, 83, 84, 85, 86, 87, 88, 89, 90, 91, 92, 93,

94, 95, 96, 97, 98, 99, 100, 101, 102, 103, 104, 105, 106, 107, 108, 109, 110,

111, 112, 113, 114, 115, 116, 117, 118, 119, 120, 121, 122, 123, 124, 125, 126,

127, 128, 129, 130, 131, 132, 133, 134, 135, 136, 137, 138, 139, 140, 141, 142,

143, 144, 145, 146, 147, 148, 149, 150, 151, 152, 153, 154, 155, 156, 157, 158,

159, 160, 161, 162, 163, 164, 165, 166, 167, 168, 169, 170, 171, 172, 173, 174, 175]

Сумњиви елементи: / Имена (1): [200]

Кукавичка песковина

Сандбокинг се користи за проверу понашања непроверених или непоузданих програма у сигурном, реалном окружењу. Након стављања датотеке у Пешчаник кукавице, за неколико минута овај алат ће открити све релевантне информације и понашање. Малварес су главно оружје нападача и Цуцкоо је најбоља одбрана коју човек може имати. У данашње време само сазнање да малвер улази у систем и његово уклањање није довољно, а добар аналитичар безбедности мора да анализира и погледа понашање програма да би утврдио ефекат на оперативни систем, његов целокупан контекст и главне циљеве.

Инсталација

Цуцкоо се може инсталирати на оперативни систем Виндовс, Мац или Линук преузимањем овог алата путем званичне веб странице: хттпс: // цуцкоосандбок.орг /

Да би Цуцкоо могао несметано радити, мора се инсталирати неколико Питхон модула и библиотека. То се може урадити помоћу следећих команди:

убунту @ убунту: ~ судо апт-гет инсталирај питхон питхон-пиппитхон-дев монгодб постгрескл либпк-дев

Да би Цуцкоо приказао излаз који открива понашање програма на мрежи потребан је њушкач пакета попут тцпдумп, који се може инсталирати помоћу следеће наредбе:

убунту @ убунту: ~ судо апт-гет инсталл тцпдумпДа би се Питхон програмеру обезбедила ССЛ функционалност за примену клијената и сервера, м2црипто се може користити:

убунту @ убунту: ~ судо апт-гет инсталл м2цриптоУпотреба

Цуцкоо анализира разне типове датотека, укључујући ПДФ датотеке, ворд документе, извршне датотеке итд. Са најновијом верзијом, чак и веб локације могу да се анализирају помоћу овог алата. Кукавица такође може да испусти мрежни саобраћај или га усмери преко ВПН-а. Овај алат чак одбацује мрежни саобраћај или мрежни саобраћај са омогућеним ССЛ-ом и то се може поново анализирати. ПХП скрипте, УРЛ-ови, хтмл датотеке, висуал басиц скрипте, зип, длл датотеке и готово било која друга врста датотека могу се анализирати помоћу Цуцкоо Сандбок.

Да бисте користили Цуцкоо, морате предати узорак, а затим анализирати његов ефекат и понашање.

Да бисте послали бинарне датотеке, користите следећу наредбу:

# цуцкоо субмитДа бисте послали УРЛ, користите следећу команду:

# цуцкоо субмитДа бисте поставили временско ограничење за анализу, користите следећу наредбу:

# временско ограничење за подношење кукавице = 60сДа бисте поставили веће својство за дату бинарну датотеку, користите следећу наредбу:

# цуцкоо субмит --приорити 5Основна синтакса кукавице је следећа:

# цуцкоо субмит --пацкаге еке --оптионс аргумент = досометаскКада се анализа заврши, у директоријуму се може видети одређени број датотека „ЦВД / складиштење / анализа“, који садржи резултате анализе на уступљеним узорцима. Датотеке присутне у овом директоријуму укључују следеће:

- Анализа.Пријава: Садржи резултате процеса током времена анализе, као што су грешке при извршавању, стварање датотека итд.

- Меморија.Депонија: Садржи анализу думп-а пуне меморије.

- Депонија.пцап: Садржи мрежни думп који је креирао тцпдумп.

- Фајлови: Садржи сваку датотеку на којој је малвер радио или на коју је утицао.

- Думп_сортед.пцап: Садржи лако разумљив облик депоније.пцап датотеку за тражење ТЦП тока.

- Евиденције: Садржи све креиране дневнике.

- Схотс: Садржи снимке радне површине током обраде злонамерног софтвера или током времена док је злонамерни софтвер био покренут на систему кукавице.

- Тлсмастер.ткт: Садржи главне тајне ТЛС-а ухваћене током извршавања злонамерног софтвера.

Закључак

Постоји општа перцепција да Линук не садржи вирусе или да је шанса за добијање малвера на овом ОС врло ретка. Више од половине веб сервера је засновано на Линуку или Унику. Са толико много Линук система који опслужују веб локације и други интернет саобраћај, нападачи виде велики вектор напада у малверу за Линук системе. Дакле, чак ни свакодневна употреба АнтиВирус мотора не би била довољна. За заштиту од претњи малваре-ом доступна су многа антивирусна и ендпоинт сигурносна решења. Али да ручно анализирамо злонамерни софтвер, РЕМнук и кукавичка песковина су најбоље доступне опције. РЕМнук нуди широк спектар алата у лаганом систему дистрибуције који се лако инсталира и који би био одличан за сваког форензичког истражитеља у анализи злонамерних датотека свих врста на малвере. Неки врло корисни алати су већ детаљно описани, али то није све што РЕМнук има, то је само врх леденог брега. Неки од најкориснијих алата у РЕМнук дистрибуционом систему укључују следеће:

Да бисте разумели понашање сумњивог, непоузданог или независног програма, овај алат мора бити покренут у сигурном, реалном окружењу, као што је Пешчаник кукавице, тако да се оперативни систем домаћин не може оштетити.

Коришћење мрежних контрола и техника учвршћивања система пружа додатни ниво сигурности систему. Технике одговора на инцидент или технике дигиталне форензике такође се морају редовно надограђивати како би се превазишле претње малваре-ом за ваш систем.

Phenquestions

Phenquestions