Након подешавања било ког сервера, међу првим уобичајеним корацима повезаним са безбедношћу су заштитни зид, исправке и надоградње, ссх кључеви, хардверски уређаји. Али већина сисадмин-а не скенира сопствене сервере да би открила слабе тачке као што је објашњено са ОпенВас-ом или Нессус-ом, нити постављају тачке за мед или систем за откривање упада (ИДС), што је објашњено у наставку.

На тржишту постоји неколико ИДС-а, а најбољи су бесплатни, Снорт је најпопуларнији, знам само Снорт и ОССЕЦ и више волим ОССЕЦ него Снорт јер једе мање ресурса, али мислим да је Снорт и даље универзални. Додатне опције су: Сурицата, Бро ИДС, Сецурити Онион.

Најзваничнија истраживања о ефикасности ИДС-а прилично су стара, од 1998., исте године у којој је Снорт у почетку развијен, а спровела га је ДАРПА, закључило је да су такви системи били бескорисни пре модерних напада. После две деценије, ИТ је еволуирао у геометријској прогресији, такође је то учинила безбедност и све је скоро ажурно, усвајање ИДС-а је корисно за сваког системског администратора.

Снорт ИДС

Снорт ИДС ради у 3 различита режима, као сниффер, као евиденција пакета и систем за откривање упада у мрежу. Последњи је најсвестранији за који је фокусиран овај чланак.

Инсталирање Снорт

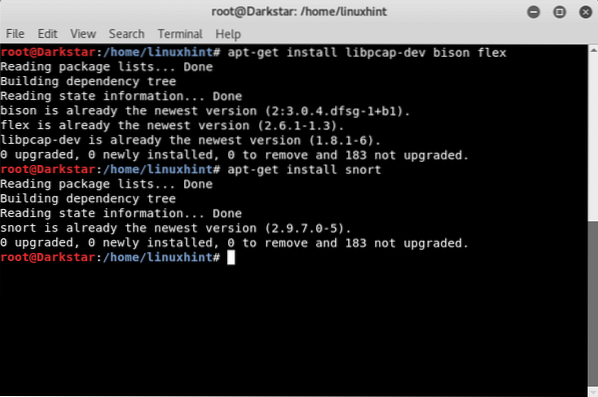

апт-гет инсталл либпцап-дев бисон флекЗатим покрећемо:

апт-гет инсталација снортУ мом случају софтвер је већ инсталиран, али није подразумевано, већ је инсталиран на Кали (Дебиан).

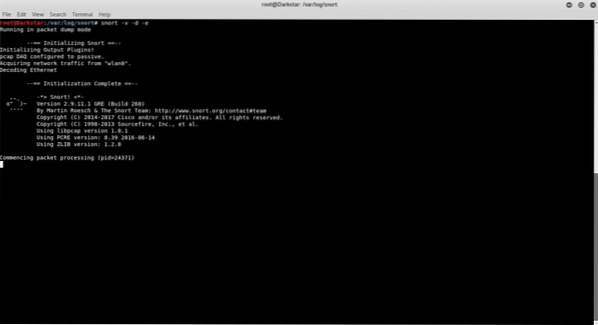

Први кораци са Снорт-овим режимом сниффер-а

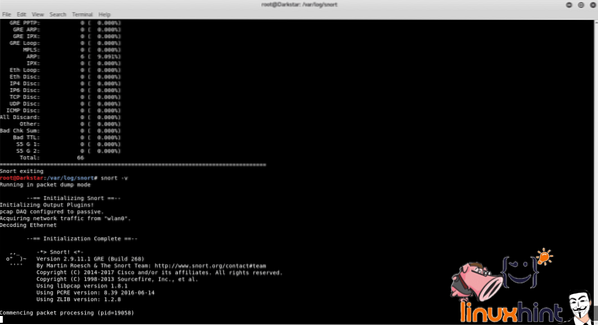

Режим сниффер чита мрежни промет и приказује превод за људски прегледач.

Да бисте га тестирали, упишите:

Ову опцију не би требало користити нормално, приказивање саобраћаја захтева превише ресурса и примењује се само за приказ резултата команде.

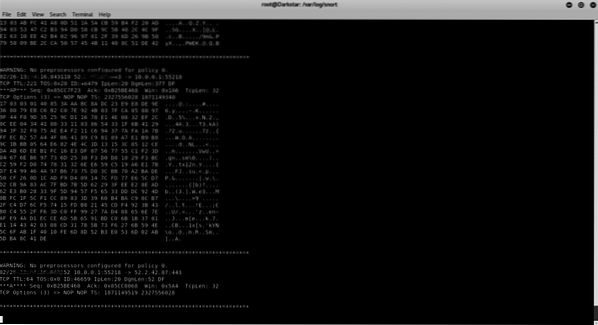

У терминалу можемо видети заглавља саобраћаја која је Снорт открио између рачунара, рутера и интернета. Снорт такође извештава о недостатку смерница за реаговање на откривени саобраћај.

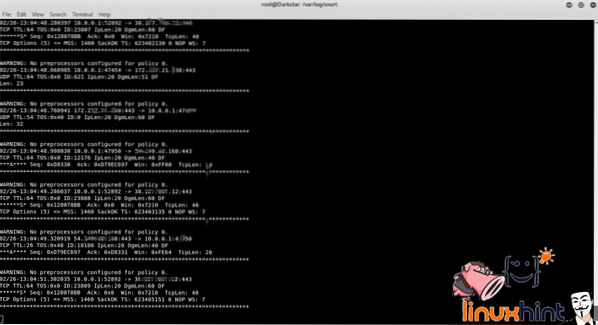

Ако желимо да Снорт прикаже и податке, упишите:

Да би се приказало покретање заглавља слоја 2:

# снорт -в -д -еБаш као и параметар „в“, и „е“ представља губљење ресурса, његову употребу треба избегавати за производњу.

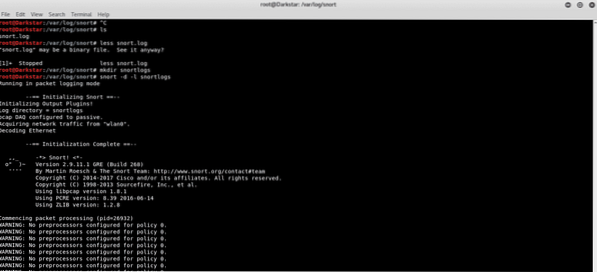

Први кораци са режимом Снорт Пацкет Логгер

Да бисмо сачували Снорт-ове извештаје, морамо да одредимо Снорт директоријум дневника, ако желимо да Снорт приказује само заглавља и евидентира промет на типу диска:

# мкдир снортлогс# снорт -д -л снортлогс

Евиденција ће бити сачувана у директоријуму снортлогс.

Ако желите да прочитате датотеке дневника, унесите:

# снорт -д -в -р име датотеке.Пријава.ккккккк

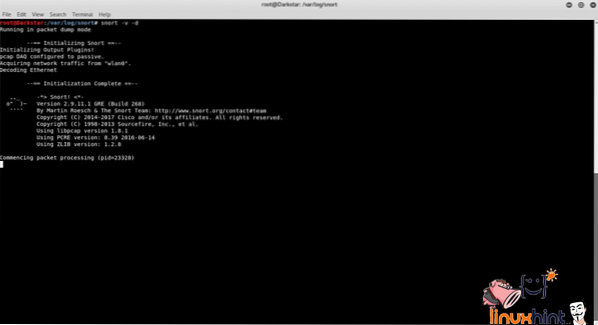

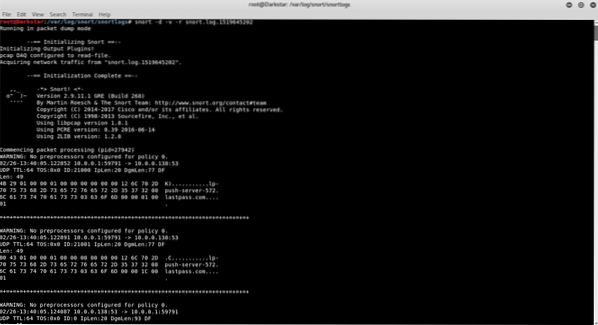

Почетак рада са Снорт-овим режимом НИД (Нетворк Детецтион Систем Детецтион Систем)

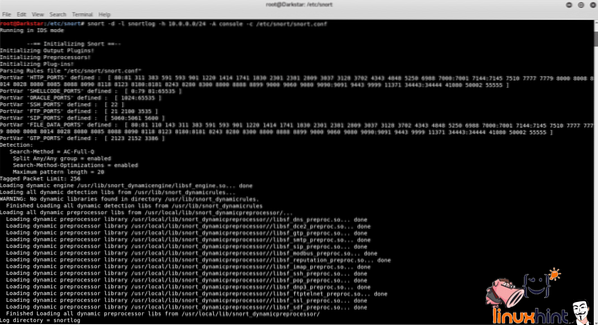

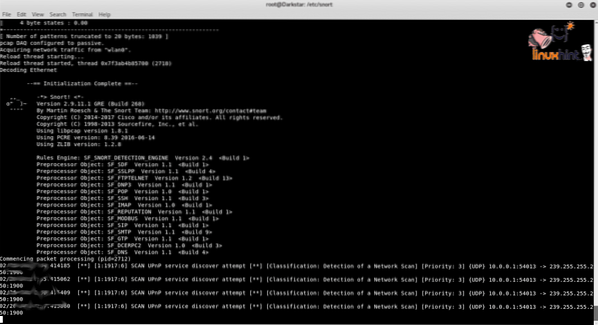

Следећом наредбом Снорт чита правила наведена у датотеци / етц / снорт / снорт.цонф за правилно филтрирање саобраћаја, избегавајући читав саобраћај и фокусирајући се на одређене инциденте

упућено у хркање.цонф кроз прилагодљива правила.

Параметар „-А конзола“ упућује снорт да упозори на терминалу.

# снорт -д -л снортлог -х 10.0.0.0/24 -Конзола -ц фркће.цонф

Хвала вам што сте прочитали овај уводни текст за употребу компаније Снорт.

Phenquestions

Phenquestions