Инсталирајте систем за откривање провала (ИДС) да бисте знали да ли је систем хакован

Прва ствар коју треба урадити након сумње на хакерски напад је постављање ИДС-а (система за откривање упада) за откривање аномалија у мрежном саобраћају. Након напада, угрожени уређај може постати аутоматизовани зомби у хакерској служби. Ако је хакер дефинисао аутоматске задатке у жртвином уређају, ти задаци ће вероватно произвести аномалан промет који могу детектовати системи за откривање упада, као што су ОССЕЦ или Снорт, који заслужују сваки наменски водич, за вас имамо следеће, најпопуларнији:

- Конфигуришите Снорт ИДС и креирајте правила

- Први кораци са ОССЕЦ (системом за откривање упада)

- Снорт Алертс

- Инсталирање и коришћење система за откривање продора снорт за заштиту сервера и Мреже

Поред тога, за подешавање ИДС-а и правилну конфигурацију мораћете да извршите додатне задатке наведене у наставку.

Пратите активност корисника да бисте знали да ли је систем хакован

Ако сумњате да сте хаковани, први корак је осигурати да уљез није пријављен у ваш систем, то можете постићи помоћу наредби „в”Или„СЗО”, Први садржи додатне информације:

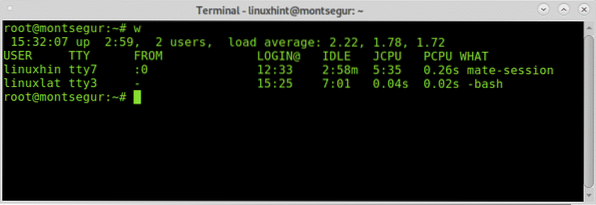

# в

Белешка: наредбе „в“ и „вхо“ можда неће приказивати кориснике пријављене са псеудо терминала попут Ксфце терминала или МАТЕ терминала.

Прва колона приказује корисничко име, у овом случају се записују линукхинт и линуклат, друга колона ТТИ показује терминал, колону ОД приказује корисничку адресу, у овом случају нема удаљених корисника, али да јесу могли бисте тамо видети ИП адресе. Тхе [емаил заштићен] колона приказује време пријаве, колона ЈЦПУ резимира записнике процеса извршених у терминалу или ТТИ. тхе ПЦПУ приказује ЦПУ који троши процес наведен у последњој колони ШТА. Информације о процесору су процене и нису тачне.

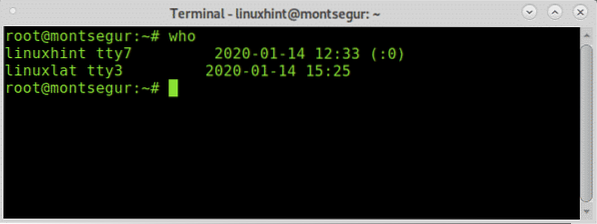

Док в једнако извршењу уптиме, СЗО и пс -а заједно још једна алтернатива, али мање информативна је наредба „СЗО”:

# СЗО

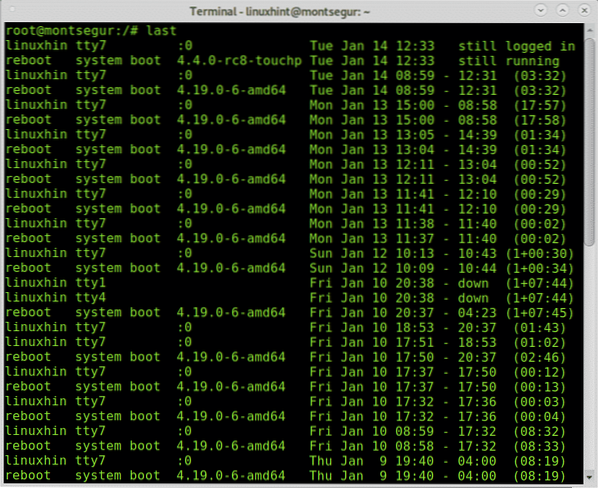

Други начин надзора активности корисника је путем наредбе „ласт“ која омогућава читање датотеке втмп који садржи информације о приступу пријављивању, извору пријаве, времену пријављивања, са функцијама за побољшање одређених догађаја пријављивања, како би се покушало покренути:

# последња

Излаз приказује корисничко име, терминал, адресу извора, време пријаве и укупно трајање сесије.

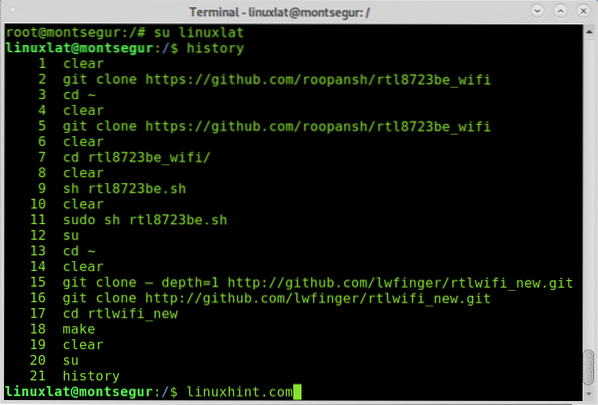

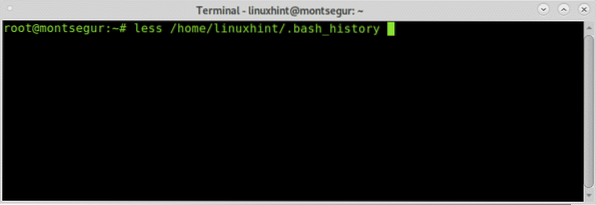

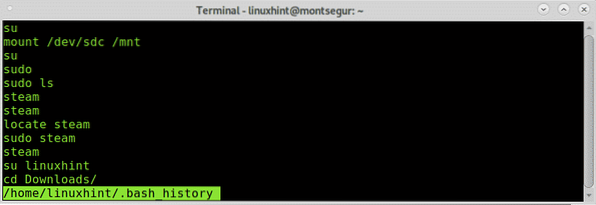

Ако сумњате на злонамерну активност одређеног корисника, можете да проверите историју басха, пријавите се као корисник кога желите да истражите и покрените команду историја као у следећем примеру:

# су# историја

Изнад можете видети историју наредби, ове наредбе раде читајући датотеку ~ /.басх_хистори који се налази у кући корисника:

# мање / дом /

У овој датотеци ћете видети исти излаз као када користите команду „историја”.

Наравно да се ова датотека може лако уклонити или њен садржај фалсификовати, информације које се у њој дају не смеју се узимати као чињеница, али ако је нападач покренуо „лошу“ команду и заборавио да уклони историју, она ће бити тамо.

Провера мрежног саобраћаја да ли је систем хакован

Ако је хакер повредио вашу сигурност, велика је вероватноћа да је оставио скривену мрежу, начин да се врати, скрипту која испоручује одређене информације попут нежељене поште или рударства биткоина, у некој фази ако је задржао нешто у вашем систему да комуницира или шаље било какве информације које морате бити. можете то приметити надгледајући ваш саобраћај тражећи необичне активности.

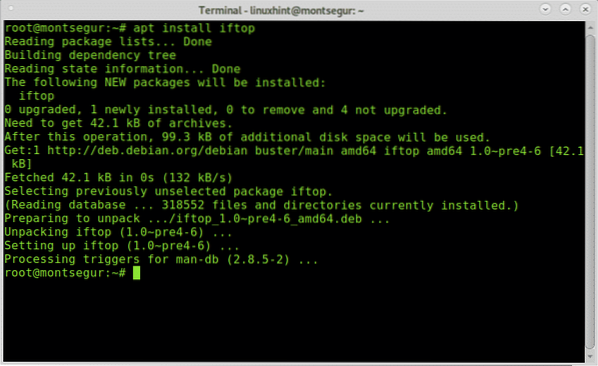

За почетак, покренимо наредбу ифтоп која се по дефаулту не укључује у стандардној инсталацији Дебиана. На својој званичној веб страници Ифтоп је описан као „главна команда за коришћење пропусног опсега“.

Да бисте га инсталирали на дистрибуцију Дебиан и Линук, покрените:

# апт инсталл ифтоп

Једном инсталиран, покрените га са судо:

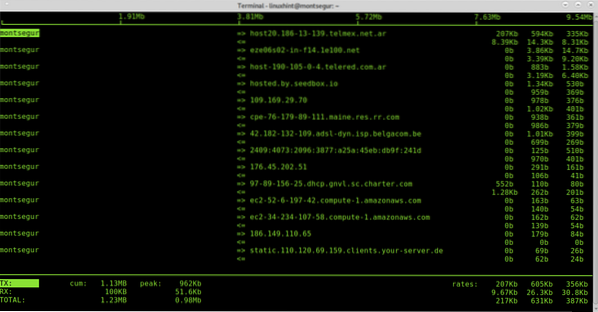

# судо ифтоп -и

Прва колона приказује лоцалхост, у овом случају монтсегур, => и <= indicates if traffic is incoming or outgoing, then the remote host, we can see some hosts addresses, then the bandwidth used by each connection.

Када користите ифтоп затворите све програме који користе саобраћај попут веб прегледача, мессенгера, како би се одбацило што више одобрених веза како би се анализирало оно што преостаје, препознавање чудног саобраћаја није тешко.

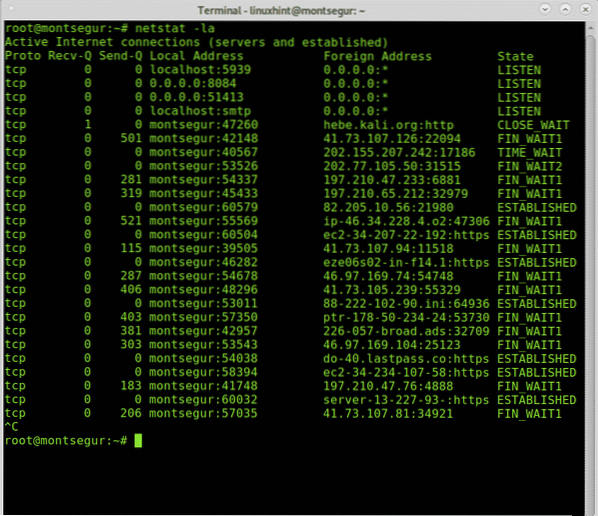

Команда нетстат је такође једна од главних опција приликом надгледања мрежног промета. Следећа команда ће приказати портове за слушање (л) и активне (а).

# нетстат -ла

Више информација о нетстату можете пронаћи на Како проверити отворене портове на Линук-у.

Провера процеса да ли се зна да ли је систем хакован

У сваком ОС-у када се чини да нешто пође по злу једна од првих ствари које тражимо су процеси за покушај идентификације непознатог или нешто сумњиво.

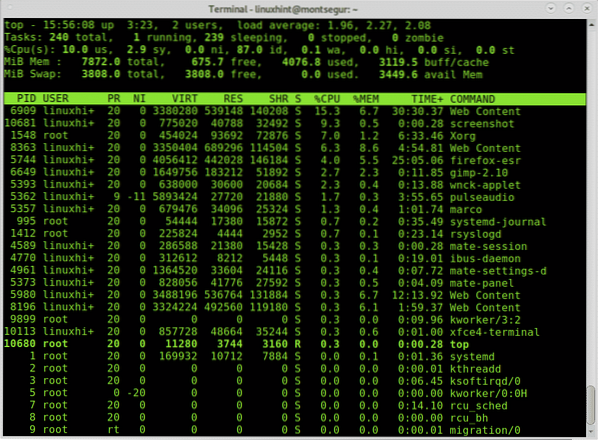

# топ

Супротно класичним вирусима, модерна техника хаковања можда неће произвести велике пакете ако хакер жели да избегне пажњу. Пажљиво проверите команде и користите је лсоф -п за сумњиве процесе. Команда лсоф омогућава да се виде које се датотеке отварају и њихови придружени процеси.

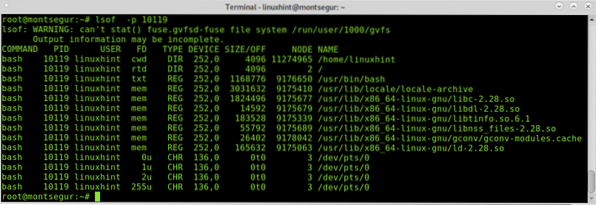

# лсоф -п

Процес изнад 10119 припада басх сесији.

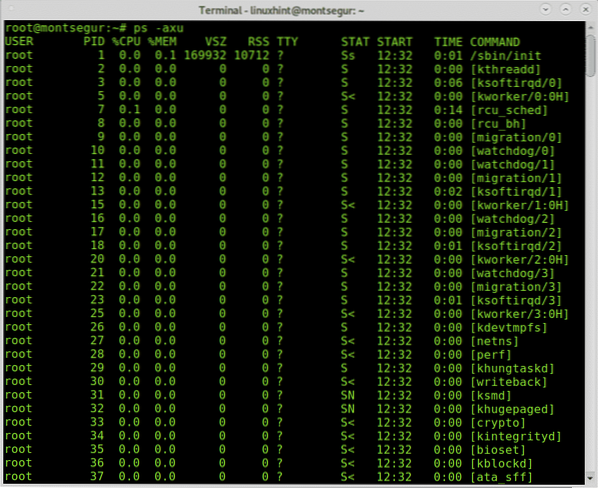

Наравно, за проверу процеса постоји наредба пс такође.

# пс -аку

Излаз пс -аку изнад приказује корисника у првом колу (роот), ИД процеса (ПИД), који је јединствен, употребу процесора и меморије у сваком процесу, величину виртуелне меморије и резиденцијалног скупа, терминал, стање процеса, своје време почетка и команда која га је покренула.

Ако препознате нешто абнормално, можете проверити код лсоф са ПИД бројем.

Провера система на инфекције рооткит-ом:

Руткит програми су међу најопаснијим претњама за уређаје, ако не и још гори. Једном када је откривен рооткит, нема другог решења осим поновне инсталације система, понекад рооткит може принудити и хардверску замену. Срећом постоји једноставна команда која нам може помоћи у откривању најпознатијих рооткитова, наредба цхкрооткит (проверите рооткитс).

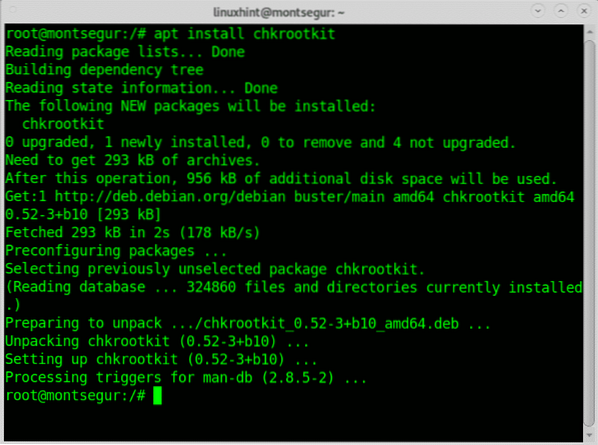

Да бисте инсталирали Цхкрооткит на Дебиан и Линук дистрибуцију, покрените:

# апт инсталирати цхкрооткит

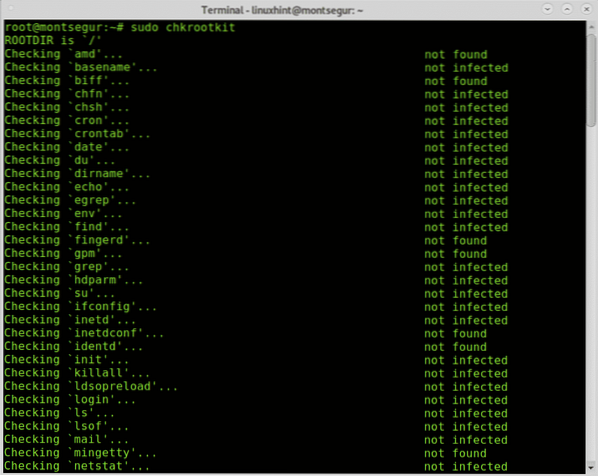

Једном инсталирано, једноставно покрените:

Као што видите, на систему нису пронађени рооткити.

Надам се да вам је овај водич о томе како открити да ли је ваш Линук систем хакован ”био користан.

Phenquestions

Phenquestions