ССЛ (означава слој сигурне утичнице) је веб протокол који омогућава шифрирање промета између сервера и клијента. Сервер и клијенти безбедно преносе саобраћај без ризика да комуникацију тумаче треће стране. Такође помаже клијенту да верификује идентитет веб локације са којом комуницира.

У овом посту ћемо описати како подесити ССЛ за Нгинк. Показаћемо поступак помоћу самопотписаног сертификата. Самопотписани сертификат само шифрира везу, али не потврђује идентитет вашег сервера. Стога га треба користити само за тестирање окружења или за интерне услуге ЛАН-а. За производно окружење је боље користити сертификате потписане од стране ЦА (ауторитета за издавање сертификата).

Предуслови

За овај пост требали бисте имати следеће предуслове:

- Нгинк је већ инсталиран на вашем рачунару

- Блок сервера конфигурисан за ваш домен

- Корисник са судо привилегијама

Овде је обављен поступак који је овде објашњен Дебиан 10 (Бустер) машина.

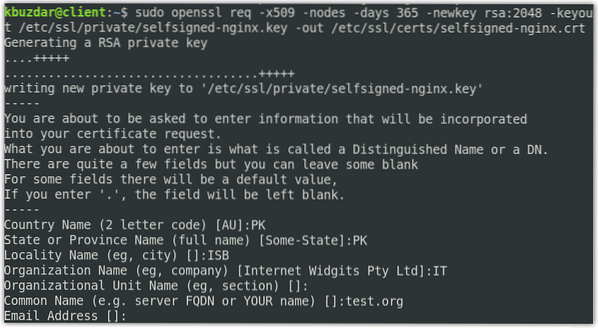

Корак 1: Израда самопотписаног сертификата

Наш први корак биће генерисање самопотписаног сертификата. Издајте наредбу у наставку у терминалу да бисте генерисали ЦСР (захтев за потписивање сертификата) и кључ:

$ судо опенссл рек -к509 -нодес -даис 365 -невкеи рса: 2048 -кеиоут / етц / ссл / привате / селфсигнед-нгинк.кеи -оут / етц / ссл / цертс / селфсигнед-нгинк.цртОд вас ће бити затражено да наведете неке информације као што су име ваше државе, држава, место, уобичајено име (име вашег домена или ИП адреса) и адреса е-поште.

У горњој наредби, ОпенССЛ ће креирати следеће две датотеке:

- ДОП: селфсигнед-нгинк.црт у у / етц / ссл / церт / дирецтори

- Кључ: селфсигнед-нгинк.кључ у / етц / ссл / привате дирецтори

Сада креирајте дхпарам.пем датотека користећи наредбу испод:

$ судо опенссл дхпарам -оут / етц / ссл / цертс / дхпарам.пем 2048Корак 2: Конфигурисање Нгинка да користи ССЛ

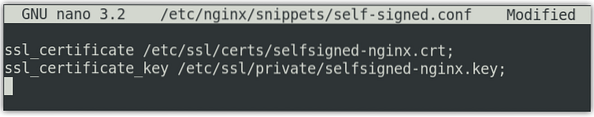

У претходном кораку креирали смо ЦСР и кључ. У овом кораку ћемо конфигурисати Нгинк да користи ССЛ. За ово ћемо створити конфигурациони исечак и додати информације о нашим датотекама ССЛ сертификата и локацијама кључева.

Издајте наредбу испод у терминалу да бисте креирали нови конфигурацијски исечак самопотписани.цонф датотека у / етц / нгинк / сниппетс.

$ судо нано / етц / нгинк / сниппетс / селф-сигнед.цонфУ датотеку додајте следеће редове:

ссл_цертифицате / етц / ссл / цертс / селфсигнед-нгинк.црт;ссл_цертифицате_кеи / етц / ссл / привате / селфсигнед-нгинк.кључ;

Тхе ссл_цертифицате је подешен на селфсигнед-нгинк.црт (датотека сертификата) док ссл_цертифицате_кеи је подешен на селфсигнед-нгинк.кључ (датотека кључа).

Сачувајте и затворите самопотписани.цонф датотека.

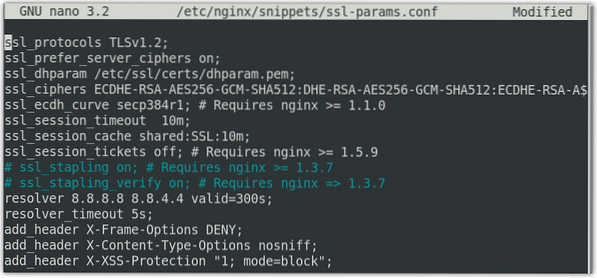

Сада ћемо створити још једну датотеку исечка ссл-парамс.цонф и конфигуришите нека основна ССЛ подешавања. Издајте доњу команду у Терминалу да бисте уредили ссл-парамс.цонф датотека:

$ судо нано / етц / нгинк / сниппетс / ссл-парамс.цонфУ датотеку додајте следећи садржај:

ссл_протоцолс ТЛСв1.2;ссл_префер_сервер_ципхерс он;

ссл_дхпарам / етц / ссл / цертс / дхпарам.пем;

ссл_ципхерс ЕЦДХЕ-РСА-АЕС256-ГЦМ-СХА512: ДХЕ-РСА-АЕС256-ГЦМ-СХА512: ЕЦДХЕ-РСА-АЕС256-ГЦМ-СХА384: ДХЕ-РСА-АЕС256-ГЦМ-СХА384: ЕЦДХЕС-РСА;

ссл_ецдх_цурве сецп384р1;

ссл_сессион_тимеоут 10м;

ссл_сессион_цацхе схаред: ССЛ: 10м;

ссл_сессион_тицкетс офф;

# ссл_стаплинг он;

# ссл_стаплинг_верифи он;

решавач 8.8.8.8 8.8.4.4 валид = 300с;

ресолвер_тимеоут 5с;

адд_хеадер Кс-Фраме-Оптионс ДЕНИ;

адд_хеадер Кс-Цонтент-Типе-Оптионс носнифф;

адд_хеадер Кс-КССС-Заштита "1; моде = блоцк";

Како не користимо сертификат потписан од ЦА, онемогућили смо ССЛ хефтање. Ако користите сертификат потписан од ЦА, уклоните коментар из ссл_стаплинг улазак.

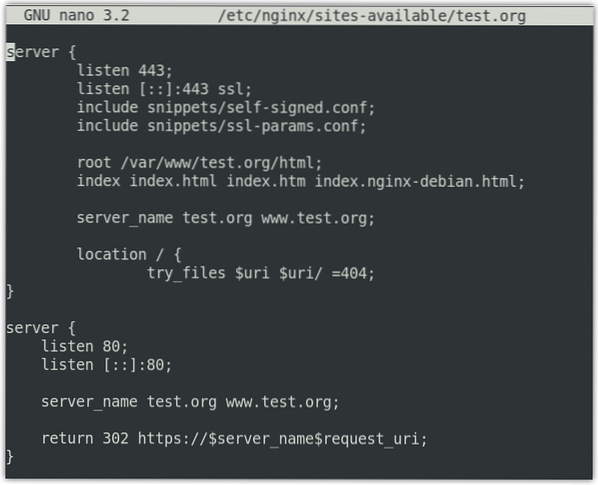

Корак 3: Конфигурисање Нгинка да користи ССЛ

Сада ћемо отворити датотеку за конфигурацију блока Нгинк сервера да направимо неке конфигурације. У овом кораку ћемо претпоставити да сте већ поставили блок сервера, који ће бити сличан овом:

серверслушај 80;

слушајте [::]: 80;

роот / вар / ввв / тест.орг / хтмл;

индекс индекса.хтмл индекс.хтм индекс.нгинк-дебиан.хтмл;

тест_име_сервера.орг ввв.тест.орг;

локација /

три_филес $ ури $ ури / = 404;

Да бисте отворили датотеку за конфигурацију блока Нгинк сервера, користите наредбу у наставку:

$ судо нано / етц / нгинк / ситес-аваилабле / тест.оргСада модификујте постојеће сервер блок да би изгледао овако:

серверслушајте 443 ссл;

слушајте [::]: 443 ссл;

укључују фрагменте / самопотписане.цонф;

укључују фрагменте / ссл-парамс.цонф;

роот / вар / ввв / тест.орг / хтмл;

индекс индекса.хтмл индекс.хтм индекс.нгинк-дебиан.хтмл;

тест_име_сервера.орг ввв.тест.орг;

У горње конфигурације додали смо и ССЛ исечке самопотписани.цонф и ссл-парамс.цонф које смо раније конфигурисали.

Затим додајте а други сервер блокирати.

серверслушај 80;

слушајте [::]: 80;

тест_име_сервера.орг ввв.тест.орг;

ретурн 302 хттпс: // $ сервер_наме $ рекуест_ури;

У горњој конфигурацији, повратак 302 преусмерава ХТТП на ХТТПС.

Белешка: Обавезно замените тест.орг са својим именом домена. Сада сачувајте и затворите датотеку.

Корак 4: Омогућите ССЛ саобраћај кроз заштитни зид

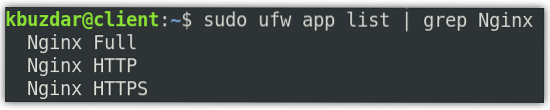

Ако је заштитни зид омогућен на вашем систему, мораћете да дозволите ССЛ саобраћај кроз њега. Нгинк вам пружа три различита профила са уфв. Можете их прегледати помоћу наредбе у наставку у Терминалу:

$ судо уфв листа апликацијаВидећете следећи излаз са три профила за Нгинк саобраћај.

Мораћете да дозволите профил „Нгинк Фулл“ у заштитном зиду. Да бисте то урадили, користите наредбу у наставку:

$ судо уфв дозволи 'Нгинк Фулл'Да бисте проверили да ли је профил дозвољен у заштитном зиду, користите наредбу у наставку:

$ судо уфв статусКорак 5: Тестирајте НГИНКС конфигурациону датотеку

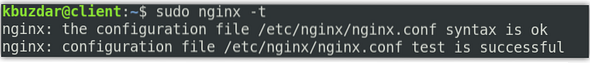

Сада тестирајте датотеку за конфигурацију Нгинк помоћу наредбе у наставку у Терминалу:

$ судо нгинк -тТребали бисте видети доњи излаз.

Сада створите симболичку везу између локација које су доступне и оне са омогућеним локацијама:

Затим поново покрените Нгинк услугу да бисте применили промене конфигурације. Користите доњу команду да бисте то урадили:

$ судо системцтл поново покрените нгинкКорак 6: Тестирајте ССЛ

Сада да бисте тестирали ССЛ, идите на следећу адресу:

хттпс: // домена или ИП адреса

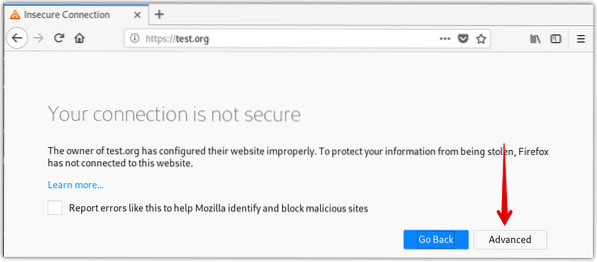

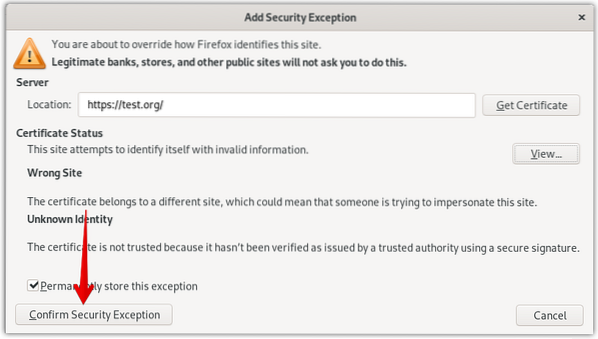

Како смо поставили самопотписан сертификат, видећемо упозорење да веза није сигурна. Следећа страница се појављује када се користи прегледач Мозилла Фирефок.

Кликните Напредно дугме.

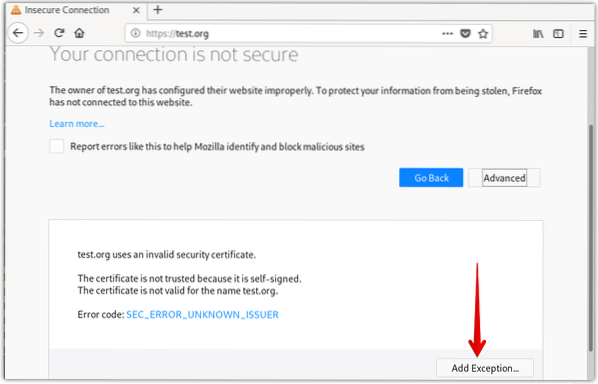

Кликните Додај изузетак.

Затим кликните Потврдите изузетак од безбедности.

Сада ћете видети своју ХТТПС локацију, али са знаком упозорења (закључајте се жутим знаком упозорења) о сигурности ваше веб локације.

Такође проверите да ли преусмеравање ради исправно тако што ћете приступити свом домену или ИП адреси помоћу хттп.

хттп: // домена или ИП адреса

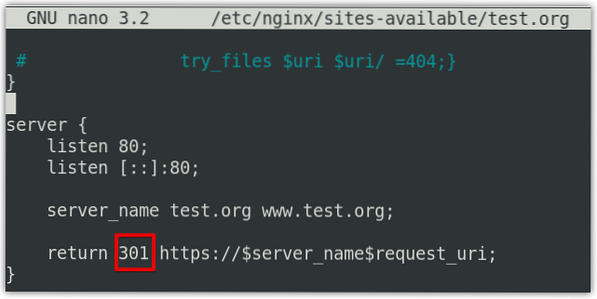

Ако ваша локација аутоматски преусмери на ХТТПС, то значи да је преусмеравање радило исправно. Да бисте трајно конфигурисали преусмеравање, уредите датотеку за конфигурацију блока сервера помоћу наредбе у наставку у Терминалу:

$ судо нано / етц / нгинк / ситес-аваилабле / тест.оргСада промените повратак 302 повратити 301 у датотеци, а затим је сачувајте и затворите.

Тако можете поставити ССЛ за Нгинк у систему Дебиан 10. Поставили смо самопотписан сертификат за демонстрацију. Ако се налазите у производном окружењу, увек потражите ЦА сертификат.

Phenquestions

Phenquestions